Considérez les identifiants de sécurité comme des laissez-passer spéciaux dotés de codes uniques, conçus pour contrôler et suivre qui a accès à quoi. Imaginez maintenant que votre entreprise utilise ces laissez-passer spéciaux à tous les points d'entrée principaux.

Voici comment cela fonctionne généralement : les laissez-passer visiteurs limitent l'accès des invités aux zones générales, les laissez-passer employés permettent au personnel d'accéder aux zones de travail liées à leurs fonctions, et les laissez-passer administrateurs permettent aux cadres supérieurs ou autres membres du personnel de haut rang d'accéder à des zones à haut risque plus restreintes. C'est exactement ainsi que fonctionnent les SID dans vos systèmes informatiques, en protégeant les systèmes critiques, les secrets commerciaux et les données sensibles contre tout accès non autorisé.

Cela dit, examinons le concept des identifiants de sécurité (SID), en explorant ce que sont les SID, pourquoi ils sont importants, comment ils fonctionnent et quelques bonnes pratiques pour résoudre les problèmes courants liés aux SID.

Qu'est-ce qu'un identifiant de sécurité (SID) ?

Qu'est-ce qu'un identifiant de sécurité (SID) ?

Un identifiant de sécurité (SID) est une valeur unique et immuable utilisée dans les environnements Windows tels que les serveurs Windows, les systèmes d'exploitation et Active Directory pour identifier les entités de sécurité, contrôler l'accès et résoudre les incidents de sécurité.

Les SID attribuent aux entités de sécurité (telles que les comptes informatiques, les utilisateurs, les processus et les groupes de sécurité) des identifiants uniques qui les distinguent de toutes les autres, facilitant ainsi la gouvernance des accès. Il s'agit généralement d'une longue chaîne de caractères, par exemple S-1-5-21-3632462615-3141105534-30830830-1115, les SID ne sont jamais réutilisés et restent les mêmes, même si l'identité de l'utilisateur change.

Voici ce que signifie la longue chaîne de caractères dans les SID.

| Composant | Signification |

|---|---|

| s | Indique que la chaîne est un SID |

| 1 | Indique la version de la structure SID, appelée niveau de révision des SID |

| 5 | Spécifie l'autorité qui a émis le SID, appelée autorité d'identification. Les valeurs de l'autorité d'identification SID vont de 0 à 5. Ici, 5 fait référence à l'autorité NT. |

| 21 | Cette valeur reflète la valeur de la sous-autorité, qui indique la taille du domaine. Dans ce cas, le SID comporte trois sous-autorités. |

| 3632462615-3141105534-30830830 | Identifie le domaine ou l'ordinateur local d'où provient le SID. Combiné à la valeur de la sous-autorité, il garantit que si un John Reed a accès à deux domaines, il aura des SID différents pour chacun d'eux, et l'un ne sera pas un identifiant de sécurité valide pour l'autre. |

| 1115 | Appelé identifiant relatif (RID), il identifie précisément le principal de sécurité, garantissant que s'il y a deux John Reed au sein d'une même organisation, aucun des deux ne peut accéder aux ressources sensibles destinées à l'autre. |

Quel est l'objectif des identifiants de sécurité dans le domaine de la cybersécurité ?

L'objectif principal des SID dans le domaine de la cybersécurité est de fournir une base adéquate pour la gestion des identités et des accès dans les environnements Windows. Les SID jouent les rôles essentiels suivants.

- Identification des objets : Les SID associent des entités de sécurité à des identifiants spécifiques afin de faciliter l'identification des entités et l'audit de leurs activités autour des fichiers sensibles.

- Contrôle d'accès : Windows vérifie les SID par rapport aux listes de contrôle d'accès (ACL) afin de déterminer les niveaux d'autorisation associés à des entités de sécurité spécifiques. Cela garantit que les utilisateurs ne se voient accorder ni plus ni moins que les autorisations (lecture, écriture, suppression, etc.) spécifiées dans les listes de contrôle d'accès.

- Surveillance et audit : Les SID sont utilisés dans les journaux Windows pour suivre les événements d'accès tels que les tentatives de connexion et les modifications de fichiers. Cela permet aux équipes de sécurité de surveiller l'activité des utilisateurs, d'isoler les comptes compromis et de résoudre les incidents de sécurité tels que les tentatives de connexion infructueuses, la suppression non autorisée de fichiers, etc.

- Sécurité : Comme ils sont générés à l'aide de mécanismes de hachage complexes et intégrés dans des jetons d'accès, les SID, contrairement aux paires nom d'utilisateur/mot de passe, sont difficiles à voler, à déchiffrer ou à dupliquer, ce qui limite le risque de violation. Les SID offrent également des fonctionnalités d'accès interdomaines qui permettent des contrôles d'accès cohérents sur différents domaines des réseaux d'entreprise.

Où les identifiants de sécurité sont-ils utilisés ?

Windows utilise les SID pour gérer l'accès aux fichiers, les autorisations de groupe et les fonctions au niveau du système dans les éléments suivants :

- Descripteurs de sécurité : pour désigner la propriété d'un objet, par exemple, le principal auquel appartient un fichier.

- Entrées de contrôle d'accès : pour indiquer les administrateurs autorisés ou non à accéder, ainsi que les événements d'accès qui sont audités.

- Jetons d'accès : pour fournir la preuve de l'identité de l'utilisateur, du groupe auquel il appartient et du type d'autorisations dont il dispose.

Recherche d'identifiant de sécurité : comment trouver un numéro d'identifiant de sécurité

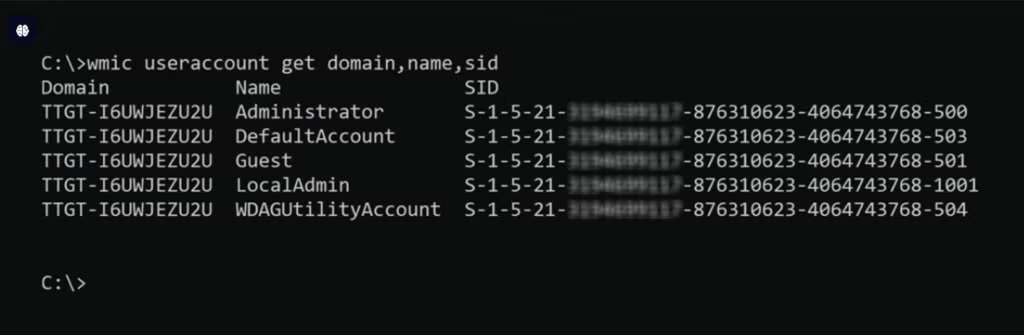

Maintenant que nous comprenons ce que sont les identifiants de sécurité et leur utilité, voici comment récupérer le SID d'un utilisateur :

Accédez à l'éditeur de registre Windows et ouvrez la commande WMIC (Windows Management Instrumentation Command). Il s'agit d'une interface CLI permettant d'effectuer des tâches d'administration. Une fois ouverte, exécutez la commande suivante :

Identifiants de sécurité vs noms d'utilisateur

Identifiants de sécurité vs noms d'utilisateur

Les identifiants de sécurité sont des chaînes de caractères lisibles par machine qui contrôlent l'accès des utilisateurs, tandis que les noms d'utilisateur sont des combinaisons de caractères lisibles par l'homme qui identifient les utilisateurs. Le tableau ci-dessous met en évidence les principales différences.

| SID | Noms d'utilisateur |

|---|---|

| Uniques et non duplicables, ils offrent une couche de sécurité supplémentaire | Souvent dupliqués dans différents environnements, ce qui explique pourquoi les paires nom d'utilisateur/mot de passe volées constituent des vecteurs d'attaque majeurs dans les attaques par force brute et autres attaques connexes |

| Immuable : le SID d'un utilisateur au sein d'un domaine ne change jamais, sauf en cas de suppression de son compte | Largement modifiable |

| Les SID sont générés par hachage, ce qui les rend plus difficiles à falsifier. | Les noms d'utilisateur sont générés à partir de texte brut et sont plus faciles à falsifier. |

Bien que les identifiants de sécurité et les noms d'utilisateur soient deux concepts différents, ils fonctionnent en harmonie pour sécuriser les identités et les ressources réseau dans les environnements Windows.

Types d'identificateurs de sécurité

Windows propose toute une gamme de SID, chacun ayant une fonction différente.

Voici une liste des principaux types d'identificateurs de sécurité :

- SID connus : il s'agit généralement d'identificateurs constants qui identifient des utilisateurs et des groupes génériques. Windows a prédéfini ces SID avec des significations spécifiques. Par exemple, le SID pour

Everyone – S-1-1-0inclut tous les utilisateurs, tandis queLocal Administrators – S-1-5-32-544représente le groupe des administrateurs locaux. - Identificateurs uniques globaux (GUID) SID : Les GUID sont des identifiants d'objets Active Directory. Ils sont attribués à de nouveaux objets parallèlement aux SID connus lorsque de nouveaux domaines ou comptes sont créés.

- Identificateurs relatifs (RID) SID : Les RID sont des chaînes de caractères uniques situées à la fin des SID. Ils identifient des entités spécifiques au sein d'un domaine ou d'un groupe.

- SID spécifiques au domaine : Ces SID représentent un domaine Windows ou Active Directory et les entités au sein du domaine. Ces SID comprennent un SID de domaine, suivi d'un RID unique pour chaque objet du domaine.

- SID du gestionnaire de comptes de sécurité (SAM): dans Windows, les bases de données SAM contiennent les informations d'identification des utilisateurs et des comptes qui contrôlent l'accès aux ressources sensibles. Les SID SAM sont les valeurs qui identifient les entités au sein de la base de données SAM ou ayant accès à celle-ci.

- SID de compte virtuel: il s'agit des SID permettant de vérifier et d'appliquer les niveaux d'autorisation accordés aux applications, aux services et aux processus.

Comment fonctionnent les identifiants de sécurité ?

Considérez les SID comme les fondations sur lesquelles vous construisez votre forteresse IAM dans Windows. Voici comment fonctionnent les SID.

- Attribution des SID : Lorsqu'un compte est créé dans Windows, un SID associé est instantanément généré, attribué et stocké dans une base de données de sécurité.

- Corrélation entre les SID et les ACL : Une fois les SID générés, ils sont liés aux autorisations et privilèges décrits dans les listes de contrôle d'accès.

- Authentification utilisateur : Chaque fois qu'un sujet de sécurité se connecte, Windows vérifie d'abord que les informations de connexion sont valides. Si c'est le cas, il récupère son SID dans la base de données et le place dans un jeton.

- Contrôle d'accès basé sur le SID : Windows vérifie le SID par rapport aux paramètres de sécurité—également inclus dans le jeton d'accès—afin de déterminer les fichiers et ressources auxquels le principal peut accéder.

Configuration d'un identifiant de sécurité (SID)

Les SID sont généralement activés par défaut dans les systèmes Windows une fois les entités créées. Cependant, certains services — par exemple, les pilotes du noyau et le Service de santé System Center Operations Manager (SCOM), qui surveille le serveur SQL — ne sont pas automatiquement fournis avec des SID de service.

Pour configurer des SID dans ces services, configurez le service afin qu'il puisse utiliser un SID de service. Créez ensuite le processus de connexion qui déclenchera l'authentification SID. Par exemple, pour configurer le SID pour le SCOM HealthService :

- Utilisez SC.exe, une interface CLI dans le SDK Windows, pour créer le SID.

- Interrogez les paramètres de sécurité et les autorisations au niveau de la base de données SQL pour vérifier que le SID SCOM HealthService a bien été créé.

- Créez un identifiant Windows dans SQL Server à l'aide d'une requête ou de SQL Server Management Studio (SSMS).

- Attribuez des rôles et des autorisations au SID de la même manière que vous le feriez pour des entités avec des SID par défaut.

Problèmes courants liés aux identifiants de sécurité et comment les résoudre ?

Comme tous les mécanismes conçus pour renforcer la sécurité, les SID présentent des problèmes et des risques. Voici un bref aperçu des principaux problèmes liés aux SID et des solutions pour les résoudre.

1. Exposition à l'injection d'historique SID

L'exposition à l'injection d'historique SID est une vulnérabilité qui permet aux pirates informatiques d'exploiter l'historique SID en injectant des valeurs SID qui permettent l'escalade des privilèges ou l'accès à distance à des ressources sensibles.

Pour éviter l'exposition à l'injection d'historique SID, supprimez les comptes orphelins et utilisez outils de détection et de réponse d'identité. Ces outils peuvent vous aider à gérer les entités de sécurité et à détecter les menaces d'identité en temps réel. Vous pouvez également utiliser des outils SIEM pour enregistrer et auditer les modèles d'accès et les activités liés aux SID.

2. SID en double

Les SID sont dupliqués lorsque deux contrôleurs de domaine chargés d'émettre des SID uniques obtiennent les mêmes pools d'ID relatifs. Cela permet à des entités non autorisées d'accéder à des autorisations destinées à leurs homologues dans le domaine dupliqué, ce qui présente de graves risques de menaces internes et de mouvements latéraux.

Vous pouvez résoudre ce problème en utilisant Ntdsutil pour rechercher et reconfigurer les SID en double. Vous pouvez également suivre les contrôleurs de domaine pour vous assurer que le même pool RID n'est jamais attribué deux fois.

3. SID orphelins

Tout comme les comptes orphelins qui subsistent souvent lorsque les utilisateurs quittent l'entreprise ou changent de poste, les SID orphelins restent dans les ACL lorsque les entités de sécurité sont supprimées ou déplacées vers un autre domaine. S'ils ne sont pas détectés pendant longtemps, les SID orphelins peuvent être utilisés pour mener des menaces persistantes avancées (APT).

Exécutez régulièrement des scripts PowerShell pour identifier les SID orphelins et supprimer toutes les autorisations associées.

4. SID non résolus

Les SID non résolus sont des SID qui ne correspondent pas aux noms conviviaux du système. Cela peut ne pas poser de problème s'il s'agit d'un DID de capacité, car ceux-ci ne se résolvent pas comme les autres SID. Mais si ce n'est pas le cas, il peut s'agir d'un SID en double, d'un SID avec un compte supprimé ou d'un SID avec une relation de confiance rompue.

Pour trouver et corriger la cause profonde, activez la journalisation de débogage ou utilisez Ntdsutil pour corriger les SID en double.

Meilleures pratiques pour la gestion des identifiants de sécurité

Une gestion appropriée des SID est essentielle pour sécuriser vos réseaux Windows. Voici quelques conseils pour la gestion des SID.

- Lorsque cela est possible, préférez toujours les SID générés par le système aux SID manuels. Les SID manuels sont sujets aux erreurs humaines.

- Appliquez le principe du moindre privilège (POLP) en accordant aux utilisateurs les autorisations minimales nécessaires pour accomplir efficacement leurs tâches.

- Autorisez ou refusez l'accès basé sur les rôles à des groupes, et non à des utilisateurs individuels. Cela limite les risques liés aux SID orphelins, qui conservent les autorisations des rôles précédents lorsque les utilisateurs changent d'emploi ou de fonction.

- Recherchez et supprimez régulièrement les SID orphelins et mettez à jour les autorisations qui leur sont associées afin d'éliminer les autorisations excessives ou obsolètes et de minimiser la prolifération des accès.

- Traitez les SID comme des secrets. Ne les partagez pas et ne les stockez pas dans des endroits non sécurisés ; il y a toujours un pirate à la recherche de sa prochaine victime.

- Utilisez des outils SIEM pour enregistrer les activités des utilisateurs, les modèles d'accès et les modifications des SID. Cela vous fournira des données de surveillance pour détecter les incidents suspects liés aux SID avant que des violations ne se produisent.

- Sauvegardez les ACL, les SID et les autorisations associées afin de permettre une récupération transparente en cas d'incidents de sécurité ou de catastrophes.

- Appliquez régulièrement des correctifs aux systèmes et aux logiciels ; vous ne voulez pas que des pirates exploitent les vulnérabilités de vos systèmes pour manipuler les SID et accéder à des ressources sensibles.

Comment gérer les identifiants de sécurité dans les environnements Windows

Pour gérer efficacement les SID sous Windows, vous devez :

- Automatiser les tâches de gestion des SID telles que la sauvegarde des SID et des ACL, rechercher les SID en double et supprimer les SID orphelins.

- Définir correctement les ACL, y compris les autorisations et les SID associés, en tenant compte des concepts fondamentaux de contrôle d'accès tels que POOP, RBAC et l'accès juste à temps (JIT).

- Utilisez des solutions centralisées de gestion des identités et des accès (IAM), des plateformes de surveillance et des programmes préconfigurés si nécessaire. Les outils IAM rationalisent la gouvernance des identités, empêchant les autorisations excessives et autres risques liés aux identités. Les plateformes de surveillance vous aident à détecter les menaces liées aux identités avant que les attaquants ne puissent pénétrer dans vos systèmes. Les programmes intégrés tels que PowerShell sont utiles pour résoudre les SID, modifier les configurations SID et supprimer les SID orphelins.

- Empêchez tout accès non autorisé aux SID et aux configurations d'accès.

Cybersécurité alimentée par l'IA

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Les identifiants de sécurité (SID) sont essentiels pour gérer l'accès sécurisé aux fichiers, dossiers et ressources sensibles dans les environnements Windows. Les SID identifient de manière unique les entités et leurs autorisations, garantissant ainsi que les utilisateurs connectés ne peuvent accéder qu'aux ressources spécifiées dans les listes de contrôle d'accès (ACL).

En plus d'empêcher les accès non autorisés, ils permettent aux administrateurs de domaine de suivre les entités qui interagissent avec les ressources critiques et d'empêcher les violations.

Cependant, les SID ne sont efficaces que lorsque les risques associés sont pris en compte, que les meilleures pratiques en matière de SID sont mises en œuvre et qu'une gestion et une surveillance appropriées des SID sont appliquées.

FAQs

Un SID est une chaîne de caractères alphanumériques unique permettant d'identifier les administrateurs dans les environnements Windows.

Pour convertir les noms d'utilisateur en valeurs SID correspondantes, utilisez l'autorité de sécurité locale (LSA) de Windows.

Pour rechercher un SID, exécutez la commande suivante dans l'invite de commande Windows :

wmic useraccount get domain,name,sid

Windows utilise les SID comme un moyen efficace de distinguer les entités de sécurité. Par exemple, dans un scénario où deux personnes d'une organisation portent le même nom, par exemple Rob Smith, le SID devient essentiel pour différencier les autorisations de Rob Smith 1 de celles de Rob Smith 2. Windows utilise également les SID pour faciliter le contrôle d'accès et le dépannage en cas d'incident.

Parmi les exemples courants de SID, on peut citer les SID Word (S-1-1-0), les SID Null (S-1-0-0) et les SID de compte local (S-1-5-113).

Les SID se présentent généralement sous la forme d'une longue chaîne de chiffres précédée de la lettre S. Par exemple : S-1-5-21-3632462615-3141105534-30830830-1115.

En général, vous n'avez pas besoin de modifier manuellement vos SID, car ils sont générés automatiquement. Toutefois, si vous devez le faire, vous pouvez :

- Supprimer le compte et le rajouter au domaine, ce qui déclenchera la génération automatique d'un nouveau SID.

- Utiliser Sysprep dans l'invite de commande Windows. Cependant, cela nécessite des privilèges d'administrateur et une utilisation trop fréquente peut bloquer le compte.