La sécurité réseau est aujourd'hui une priorité pour toutes les entreprises. De nombreuses organisations ayant une main-d'œuvre dispersée, plusieurs plateformes OS à prendre en charge, et un nombre croissant de appareils IoT, la gestion de la sécurité du réseau d'une organisation et des données vitales qu'il transporte peut s'avérer complexe.

Il existe une multitude d'outils, d'applications et d'utilitaires pour vous aider à sécuriser votre réseau, mais par où commencer et comment être sûr que ce que vous avez mis en place vous protège réellement ? Dans cet article, nous examinons les principes fondamentaux de la sécurité réseau moderne pour vous donner une longueur d'avance.

Qu'est-ce que la sécurité réseau ?

Qu'est-ce que la sécurité réseau ? Avec tous les termes qui circulent dans le monde de la cybersécurité, il peut être difficile de se faire une idée précise de la portée d'un terme aussi vaste que "sécurité réseau ". Commençons par opposer la " sécurité réseau " à la "sécurité des terminaux ". Alors que la sécurité des terminaux vise à protéger un appareil contre les intrusions et les utilisations abusives, la sécurité réseau s'applique à l'ensemble du réseau d'appareils interconnectés de votre organisation, y compris les appareils eux-mêmes et les données échangées entre eux, tant en transit qu'au repos.

Cette définition signifie que la sécurité des terminaux fait partie intégrante de la sécurité de votre réseau (un appareil compromis peut servir de point d'ancrage vers d'autres appareils de votre réseau), mais cela ne s'arrête pas là. Il faut également se demander comment contrôler les utilisateurs et les appareils au sein de votre réseau, et comment détecter et réagir face à des comportements anormaux.

La sécurité réseau intègre également les politiques et procédures que vous mettez en place pour protéger vos actifs, tels que la gestion des mots de passe, l'authentification à deux facteurs et même l'authentification à trois facteurs, comme l'identification par empreinte digitale et la reconnaissance faciale ou rétinienne.

Importance de la sécurité réseau

Il fut un temps où les organisations installaient un pare-feu et menaient toutes leurs activités derrière ce mur supposé infranchissable. Cependant, les organisations ayant changé leurs pratiques et les pirates ayant modifié leurs outils, leurs tactiques et leurs procédures, il est devenu de plus en plus insuffisant de se contenter d'un pare-feu.

Avec de nombreuses organisations qui utilisent ou passent désormais à la technologie cloud ou cloud hybride, aux appareils mobiles et aux travailleurs à distance, ainsi qu'à la communication entre différents fuseaux horaires, il n'est tout simplement pas réaliste de s'attendre à ce que tous vos utilisateurs soient confortablement assis côte à côte sur un réseau d'entreprise.

Plus important encore, le fait de se fier uniquement à un pare-feu présente un point de défaillance unique. Outre les attaques par déni de service contre votre périmètre, les réseaux modernes sont de plus en plus exposés au risque d'être pénétrés par des attaques de la chaîne d'approvisionnement, le détournement de DNS, le phishing et les campagnes de spear-phishing et fileless malware, pour n'en citer que quelques-uns. Le paysage actuel des menaces implique essentiellement que la sécurité doit être répartie sur l'ensemble de vos terminaux, plutôt que concentrée à la périphérie avec quelques " boîtes en fer " censées être inviolables. Sinon, votre réseau devient entièrement vulnérable dès que cette fine couche extérieure est pénétrée.

La sécurité réseau ne concerne pas seulement les menaces externes, mais aussi l'utilisation abusive ou détournée des données et des actifs de l'entreprise par des menaces internes. Par exemple, près d'un tiers de toutes les violations de données dans le secteur de la santé ont été attribuées à des initiés, soit à la suite d'actes répréhensibles, soit à la suite d'erreurs humaines. Dans le secteur financier, environ 60 % des cyberattaques ont été attribuées à des utilisateurs privilégiés, des partenaires tiers ou des employés malveillants.

Comment fonctionne la sécurité réseau moderne ?

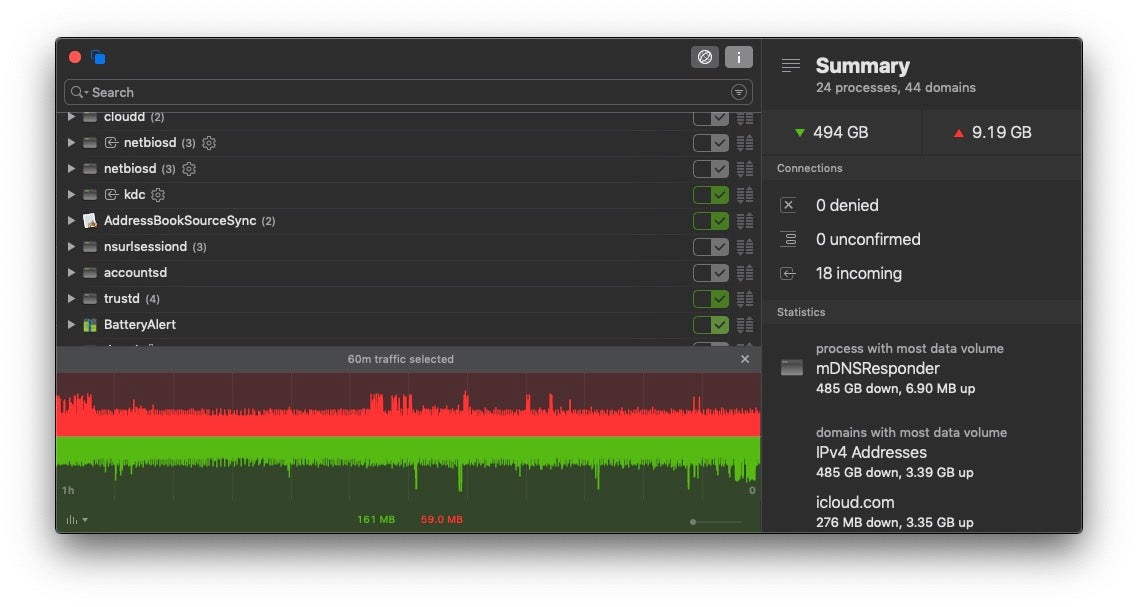

En raison de la nécessité de protéger plus que le périmètre, la sécurité réseau moderne adopte une approche de défense en profondeur. Tout commence par la visibilité, car il est impossible de se protéger contre une menace que l'on ne voit pas. Par conséquent, la sécurité réseau moderne exige que tous les terminaux soient protégés de manière à permettre aux administrateurs de voir leur trafic, y compris le trafic crypté, car de nombreux acteurs malveillants ont déjà adopté les certificats SSL et les connexions https.

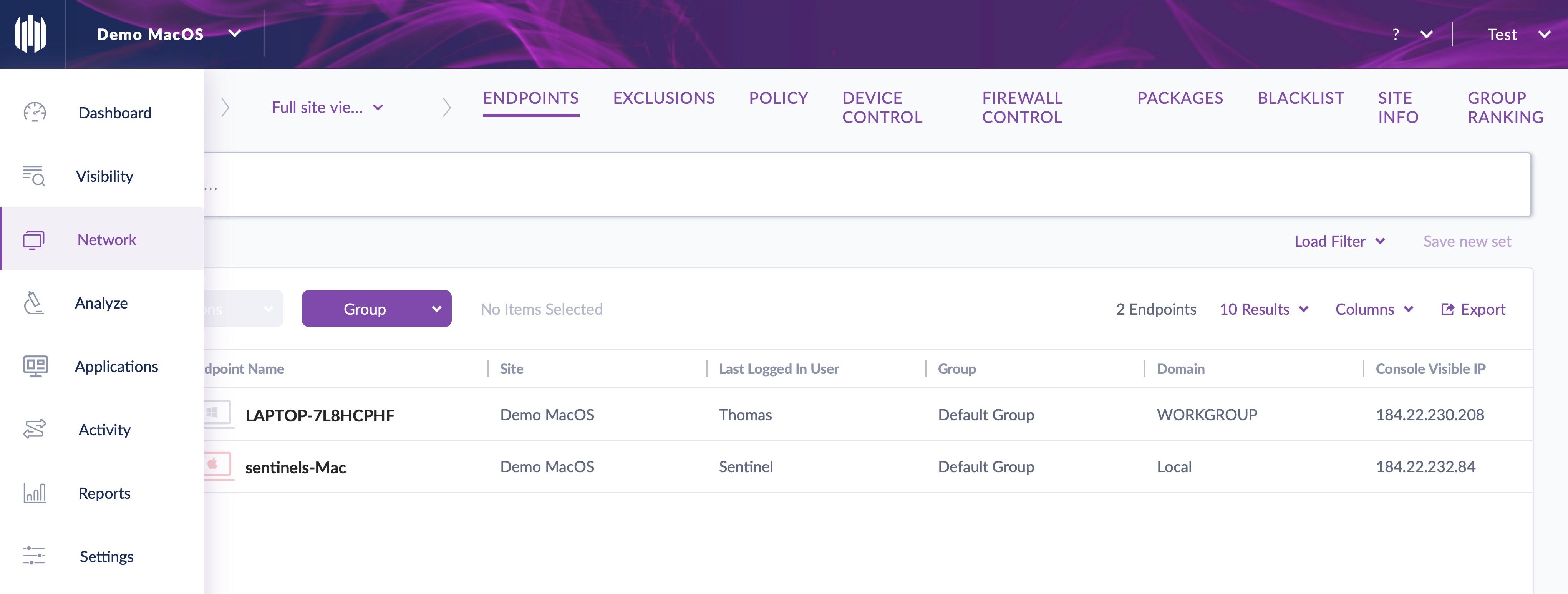

Une fois que vous disposez d'une bonne visibilité, vous pouvez mettre en place une défense en profondeur en pensant d'abord à la prévention. Assurez-vous que des politiques de contrôle d'accès sont en place pour bloquer toute utilisation non autorisée et limiter l'accès des utilisateurs autorisés aux ressources dont ils ont besoin. Si, par exemple, vous disposez d'un réseau auquel sont connectés de nombreux appareils IoT, il n'est vraiment pas nécessaire que ces appareils accèdent à une grande partie de votre réseau qui n'est pas liée à leurs fonctions prévues.

Les appareils doivent également être équipés d'un logiciel de sécurité intégrant des contrôles de type pare-feu applicatif. Cela permet à l'administrateur réseau de gérer le trafic autorisé vers et depuis chaque terminal. En outre, le contrôle des périphériques pour empêcher les attaques provenant de clés USB malveillantes et d'autres périphériques est également un élément essentiel de la protection de votre réseau grâce à la sécurisation des ports physiquement accessibles sur vos terminaux.

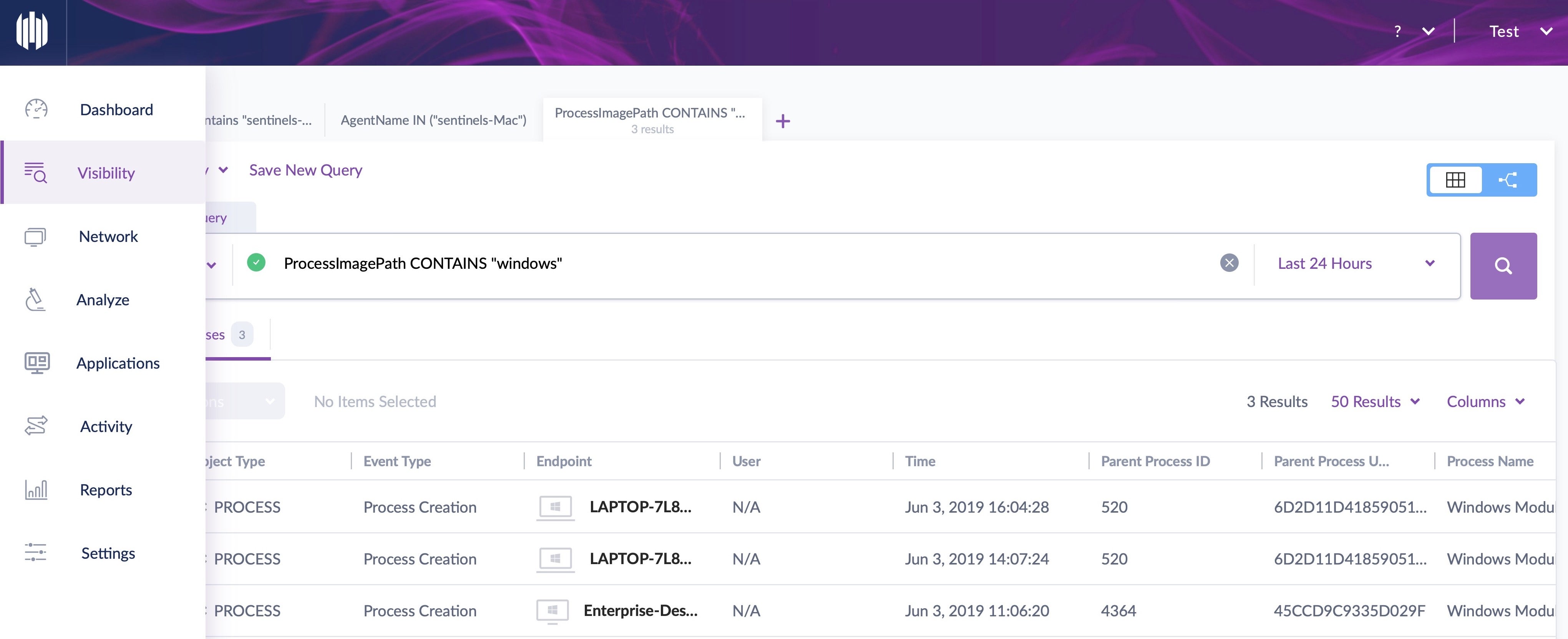

Après la prévention, la couche suivante de défense en profondeur est la détection. Cela signifie rechercher et reconnaître les comportements anormaux. La meilleure façon d'y parvenir est d'utiliser un logiciel d'IA comportementale , mais attention, toutes les solutions de sécurité " nouvelle génération " sont égales. Leur efficacité dépend en grande partie des ensembles de données sur lesquels l'IA a été entraînée, plutôt que d'un algorithme particulier.

Une approche moderne de la sécurité réseau implique de prendre conscience que des violations vont parfois se produire. La surface d'attaque est si vaste qu'il serait naïf de penser que vos mesures de prévention et de détection sont invincibles face à un attaquant déterminé. Vous avez donc besoin d'un plan d'intervention, soutenu par des solutions de sécurité capables de prendre des mesures autonomes pour remédier aux menaces lorsqu'elles sont détectées.

À plus long terme, réfléchissez à la manière dont vous pouvez intégrer une approche DevOps ou SecOps dans la gestion de votre organisation. Grâce à ce type d'approche, la sécurité réseau devient une considération intrinsèque à chaque niveau de prise de décision.

Comment tester la sécurité réseau ?

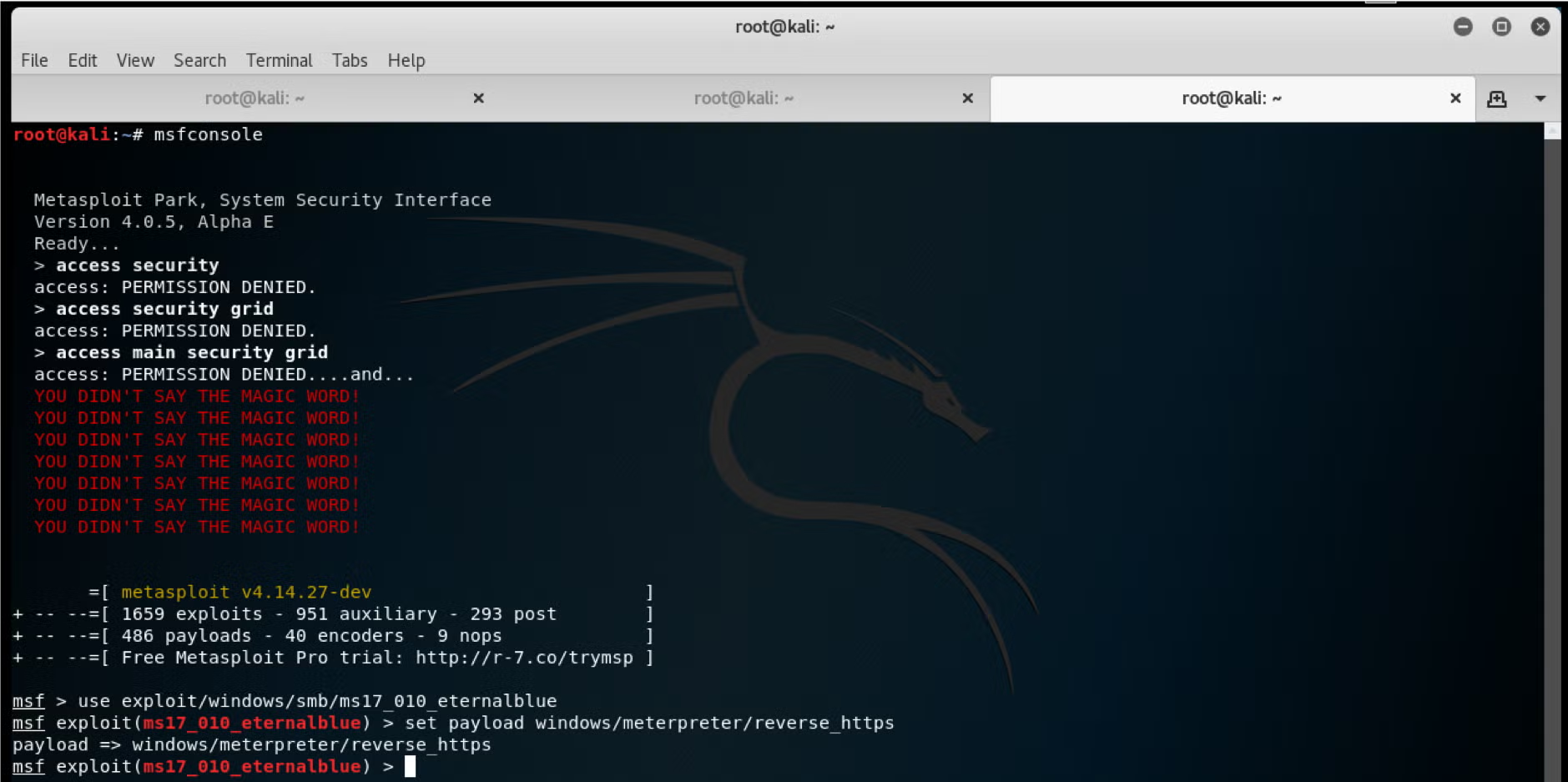

Comment savoir si vos défenses sont suffisantes ? C'est là que les tests de sécurité réseau entrent en jeu. L'évaluation de la vulnérabilité, également connue sous le nom de " “pentesting“, consiste à simuler des attaques contre votre propre réseau afin de voir comment vos outils, vos collaborateurs et vos procédures résistent à un attaquant. Les " tests de résistance " de vos défenses nécessite des compétences et une autorisation, et il est préférable de les confier à des testeurs de pénétration qualifiés, avec des limites et des objectifs clairs convenus à l'avance. Le contenu exact d'un test de pénétration dépend des conditions spécifiques convenues avec votre testeur, mais il comprend généralement trois étapes : un scan de vulnérabilité, un test de pénétration approfondi et une analyse des risques liés aux vulnérabilités découvertes. Les analyses préliminaires sont souvent effectuées à l'aide d'outils automatisés qui recherchent les vulnérabilités CVE connues. Bien qu'ils soient utiles pour couvrir les bases, ils ne permettent pas de détecter les vulnérabilités non signalées ni de tester la résistance de vos défenses face à des attaques actives ou persistantes. Un test de pénétration approfondi, s'il est réalisé par un " white hat " ou un " hacker éthique " dûment qualifié, devrait toutefois permettre d'atteindre cet objectif, mais il est important de convenir avec votre testeur des règles d'engagement et de la portée du test. Les outils couramment utilisés comprennent metasploit, burp, wireshark, nmap et incluent divers moyens d'obtenir l'accès administrateur au domaine sur votre réseau interne. Cependant, assurez-vous que votre testeur ne se contente pas d'exécuter-82259ab73aaa">obtenir l'accès administrateur au domaine sur votre réseau interne. Cependant, assurez-vous que votre testeur ne se contente pas d'exécuter des attaques " prêtes à l'emploi " et qu'il est réellement capable de personnaliser ses attaques en fonction de la surface d'attaque que présente votre environnement. Que votre testeur d'intrusion effectue ou non l'étape d'analyse des risques, le résultat d'un bon test d'intrusion doit être un rapport clair, digeste et détaillé, et non un charabia technique, détaillant toutes les vulnérabilités. Exigez des instructions claires qui vous permettront, à vous ou à votre personnel informatique, de reproduire le problème. Si votre équipe ne parvient pas à le reproduire, vous ne pouvez pas confirmer qu'il s'agit d'une véritable vulnérabilité de sécurité. Un bon testeur d'intrusion doit également fournir des recommandations sur les mesures d'atténuation, bien que celles-ci doivent toujours être prises en compte à la lumière des autres besoins et priorités de votre organisation. Le testeur ou un autre analyste doit effectuer une analyse des risques liés à des vulnérabilités spécifiques. La vulnérabilité représente-t-elle un risque financier, une perte de données potentielle ou un manquement à la conformité ? Quelle est la probabilité qu'elle soit exploitée et quel est son impact potentiel sur l'entreprise ? Il est important pour votre organisation de fournir les services demandés par vos clients et vos employés, mais pour ce faire, vous devez protéger votre réseau. Une bonne sécurité réseau permet non seulement de protéger votre propriété intellectuelle et les données de vos clients, mais aussi votre réputation. En combinant plusieurs niveaux de défense sur l'ensemble de votre réseau (et pas seulement à sa périphérie) avec des politiques et des contrôles appropriés, ainsi qu'une solution de sécurité des terminaux de nouvelle générationendpoint security solution, vous pouvez donner aux utilisateurs autorisés l'accès aux ressources réseau dont ils ont besoin tout en bloquant ceux qui tentent de mener des attaques. Si vous souhaitez découvrir comment la solution SentinelOne peut vous aider dans cette lutte, écoutez nos clients expliquer pourquoi ils ont choisi SentinelOne ou, mieux encore, essayez-la vous-même grâce à une démonstration gratuite. Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Conclusion

Cybersécurité alimentée par l'IA

FAQ sur la sécurité réseau

La sécurité réseau consiste à protéger les données et les ressources lorsqu'elles transitent ou se connectent à des réseaux. Elle utilise des pare-feu, des systèmes de détection d'intrusion, des logiciels antivirus et le chiffrement pour bloquer les accès non autorisés. En surveillant le trafic, en contrôlant les points d'accès et en appliquant des politiques, la sécurité réseau empêche les attaquants d'intercepter des données, d'implanter des logiciels malveillants ou d'utiliser vos systèmes comme tremplin pour lancer d'autres attaques.

Sans sécurité réseau, les données sensibles, telles que les dossiers clients, les informations financières ou les plans exclusifs, peuvent être volées ou modifiées. Les attaques peuvent perturber les services, nuire à la réputation et entraîner des amendes. Une bonne sécurité réseau garantit que les employés peuvent travailler en toute sécurité, que les partenaires peuvent se connecter en toute sécurité et que les clients peuvent faire confiance à vos systèmes. Elle vous aide également à détecter et à stopper les menaces avant qu'elles ne se propagent et ne provoquent des temps d'arrêt importants.

Les éléments clés comprennent les pare-feu qui filtrent le trafic entrant et sortant, les systèmes de détection et de prévention des intrusions qui signalent les comportements suspects, les réseaux privés virtuels (VPN) pour un accès distant sécurisé et la protection des terminaux sur les appareils. Le chiffrement brouille les données en transit, tandis que les outils de gestion des informations et des événements de sécurité (SIEM) collectent les journaux et les alertes. Ensemble, ces couches forment une stratégie de défense en profondeur.

La segmentation du réseau divise un grand réseau en zones ou sous-réseaux plus petits, chacun disposant de ses propres contrôles d'accès. Si des pirates informatiques parviennent à pénétrer dans un segment, ils ne peuvent pas facilement passer aux autres. La segmentation limite la propagation des logiciels malveillants, vous permet d'appliquer différentes règles de sécurité aux zones sensibles et aide à contenir les incidents.

Vous pouvez regrouper les appareils par fonction, comme les serveurs, les postes de travail ou le Wi-Fi invité, afin d'adapter les protections à chacun.

L'authentification vérifie votre identité, généralement à l'aide de mots de passe, de certificats ou de jetons. L'autorisation détermine ce que vous pouvez faire une fois connecté, par exemple les serveurs auxquels vous pouvez accéder. La comptabilité enregistre vos actions, en consignant les heures d'accès et les ressources utilisées.

Ensemble, les fonctions AAA garantissent que seuls les utilisateurs valides se connectent, qu'ils n'effectuent que les tâches autorisées et que vous pouvez suivre leurs activités à des fins d'audit ou de réponse aux incidents.

Les attaquants utilisent souvent des attaques par déni de service (DoS) ou des attaques DoS distribuées pour saturer les systèmes et les rendre indisponibles. Les attaques de type " man-in-the-middle " interceptent et modifient les données en transit. Le phishing et l'ingénierie sociale ciblent les utilisateurs afin de voler leurs identifiants. Les campagnes de logiciels malveillants propagent des virus, des vers ou des ransomwares sur les appareils. Le balayage des ports et l'exploitation des vulnérabilités recherchent les points faibles des logiciels ou des services ouverts.