Les cybermenaces ne sonnent pas d'abord à la porte avant d'envahir, elles attaquent plutôt lorsque personne n'est sur ses gardes. On pourrait facilement affirmer que les cyberattaques sont réservées aux entreprises du Fortune 500, mais la vérité est que toutes les entreprises sont dans le collimateur.

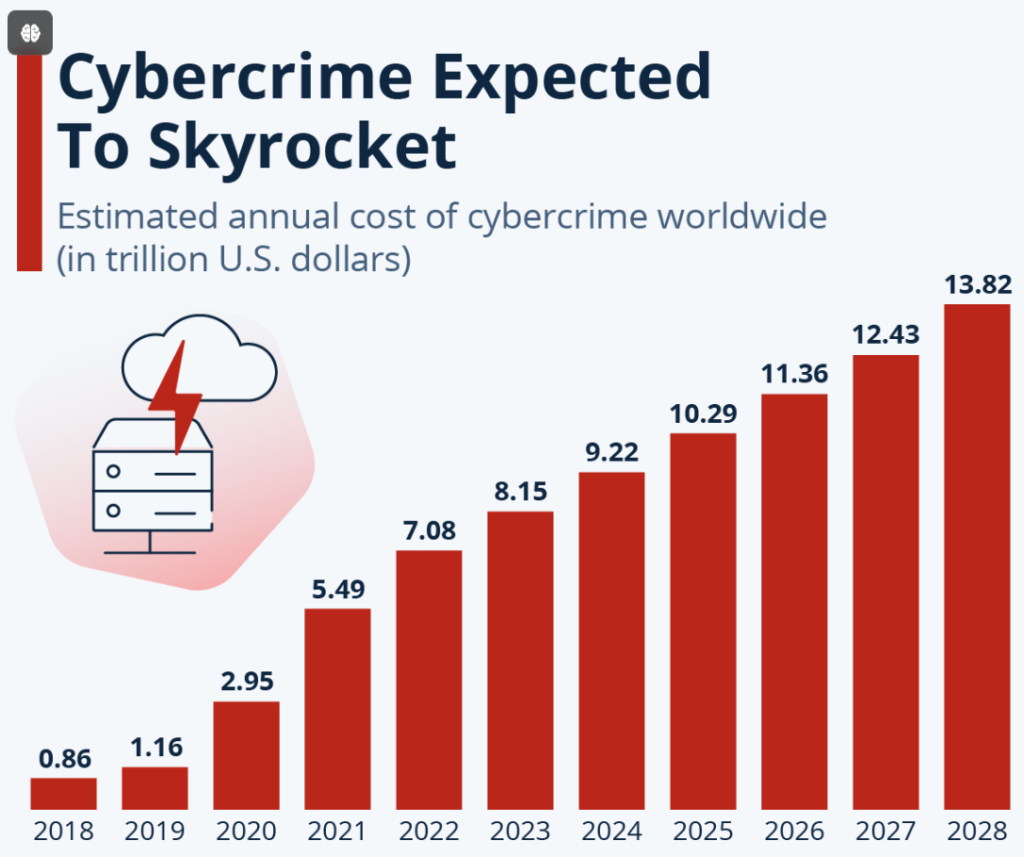

Actuellement, les projections pour 2025 indiquent que le coût annuel de la cybercriminalité s'élèverait à 10 500 milliards de dollars. Ces chiffres sont stupéfiants, donc pour ceux qui sont chargés de protéger les actifs informatiques, il n'y a pas de place pour la complaisance, seulement pour l'amélioration.

La philosophie fondamentale d'une approche défensive de la cybersécurité consiste à mettre en place un système de défense intégré suffisamment robuste pour s'adapter à toute forme d'attaque.

De la surveillance constante à la sensibilisation des employés au phishing, cette stratégie prépare votre organisation au pire avant même qu'il ne se produise, atténuant l'effet d'une attaque, augmentant le temps de récupération ou prévenant complètement la menace.

Cet article couvre de manière exhaustive les principes de la cybersécurité défensive, les raisons pour lesquelles nous en avons besoin et les cas d'utilisation d'une configuration de cybersécurité défensive.

Qu'est-ce que la cybersécurité défensive ?

La cybersécurité défensive est un terme général qui implique la préparation à prendre des mesures et des protocoles de sécurité proactifs afin de protéger les actifs, les systèmes, les programmes et les réseaux informatiques contre les menaces potentielles.

Elle se concentre uniquement sur la prévention et le maintien de barrières qui protègent les actifs contre les accès non autorisés et les attaques. Pour ce faire, elle surveille activement, identifie les vulnérabilités et renforce les points faibles.

La cybersécurité défensive est un écosystème à plusieurs niveaux. La mise en place de ces murs défensifs commence par une évaluation des risques, puis ajoute des couches telles que :

- Gestion des identités et surveillance continue

- Les pare-feu et les systèmes de détection d'intrusion (IDS) qui agissent comme une barrière extérieure, filtrant le trafic et détectant les activités suspectes

- Le chiffrement ajoute une couche supplémentaire, brouillant vos données afin que les attaquants ne puissent pas les lire

- Des outils tels que Endpoint Detection and Response (EDR) permettent de garder un œil sur tous les appareils connectés

- Les outils de gestion des informations et des événements de sécurité (SIEM) collectent et analysent les données afin de détecter et de prévenir de manière proactive les attaques potentielles

Malgré ces éléments de défense, les personnes constituent souvent le maillon faible d'un système potentiellement compromis.

Cette approche défensive couvre cet aspect grâce à des formations régulières, des simulations et des tests de phishing afin de sensibiliser toutes les parties prenantes aux techniques d'ingénierie sociale.

Pourquoi avons-nous besoin d'une cybersécurité défensive ?

Le défi n'est plus de savoir si une organisation sera attaquée, mais quand. La la vraie question devrait être : " Comment défendre un monde de plus en plus numérique où chaque action, transaction et connexion pourrait constituer une menace potentielle ?”

Nous ne protégeons pas seulement les données, mais nous préservons également la confiance durement acquise et l'intégrité opérationnelle, qui sont le fondement même de l'économie actuelle.

Par conséquent, l'accent est mis non seulement sur la nécessité de disposer de défenses solides, mais aussi sur la robustesse, l'adaptabilité et la multicouche de ces défenses afin de faire face à des menaces pouvant surgir de n'importe où.

Le coût mondial de la cybercriminalité devrait augmenter considérablement au cours des deux prochaines années, passant de 9 220 milliards de dollars en 2024 à 13 820 milliards de dollars d'ici 2028. Ce montant comprend les coûts liés à la lutte contre la cybercriminalité, les retombées et les conséquences des attaques non contrôlées et réussies.

Les dommages causés par un incident de cybersécurité peuvent être durables et avoir des répercussions considérables, dépassant souvent les coûts financiers directs, notamment :

Les dommages causés par un incident de cybersécurité peuvent être durables et avoir des répercussions considérables, dépassant souvent les coûts financiers directs, notamment :

1. Sécurité des employés

Les cyberattaques ne compromettent pas seulement les systèmes ; elles ciblent parfois les données privées des employés, telles que les informations relatives à la paie et les identifiants personnels, les exposant ainsi au vol d'identité et à la fraude.

​Selon le rapport 2022 Insider Threat Report,, les statistiques relatives aux crimes informatiques montrent que le coût du vol d'identifiants a augmenté de 65 %, passant de 2,79 millions de dollars en 2020 à 4,6 millions de dollars en 2022. Les entreprises ont également signalé que les identifiants professionnels compromis étaient à l'origine de 19 % des violations de données.

Cette augmentation alarmante rend nécessaire la mise en place d'un système de défense continu et proactif.

2. Refuser les accès non autorisés

Considérez vos systèmes comme un coffre-fort. Le laisseriez-vous entrouvert, en pensant que personne ne le remarquerait ? Les pirates informatiques aiment exploiter les erreurs de configuration et les contrôles d'accès insuffisants, se faufilant à travers des failles telles que les injections SQL ou les scripts intersites (XSS).

Saviez-vous que de nombreuses violations commencent par une simple attaque par élévation de privilèges ? Une fois à l'intérieur, les attaquants peuvent naviguer dans vos systèmes sans être détectés.

Prenez l'exemple de Flagstar Bank : leur violation n'a pas été causée par des attaques par force brute, mais par l'exploitation d'une vulnérabilité dans leur infrastructure cloud, exposant environ 1,5 million d'enregistrements individuels.

3. Renforcez la confiance de toutes les parties prenantes

Il faut des années pour gagner la confiance et quelques secondes pour tout perdre. La confiance ne s'obtient pas avec un badge de sécurité ou un certificat de conformité, mais grâce à des pratiques de sécurité cohérentes.

Les parties prenantes, qu'il s'agisse d'actionnaires, de partenaires, de clients ou même d'employés, attendent une protection solide.

L'incident sur Britain’s TalkTalk Telecom group a vu les données de 157 000 personnes volées, ce qui a déclenché une vague de mauvaise publicité. L'entreprise a perdu 101 000 clients (environ 3 % de sa base d'abonnés à l'époque) et a subi plus de 60 millions de livres sterling de dommages.

Le Ponemon Institute, en collaboration avec Centrify, a mené une enquête sur l'impact des violations de données sur la réputation et la valeur des actions. Bien que publiée en 2017, cette étude reste une référence en la matière.

Elle a montré qu'un groupe de 113 entreprises britanniques cotées en bourse à l'échelle mondiale avait subi une baisse de 5 % du cours de leurs actions à la suite de la divulgation d'un cyberincident.

La cybersécurité défensive devient ainsi un outil permettant de renforcer la confiance et d'assurer la continuité des activités.

4. Développement commercial

Les cyberdéfenses ne doivent pas seulement protéger, mais aussi favoriser une croissance positive et expansive. Plus vous innovez, plus vous devenez attractif pour les attaquants.

En protégeant de manière cohérente et continue leurs actifs numériques et leur propriété intellectuelle, les entreprises sont libres d'innover sans craindre le vol ou le sabotage.

Les entreprises qui investissent dans la cybersécurité obtiennent souvent de meilleurs résultats que celles qui ne le font pas. Prenons l'exemple d'une entreprise de vente au détail en pleine expansion, Home Depot : une attaque contre l'entreprise lui a fait subir des dommages qui ont compromis 56 millions de titulaires de cartes et entraîné 10 milliards de dollars de pertes.p>Elle a rapidement renversé la situation en mettant en place des systèmes de défense par cryptage. Elle a signalé une forte augmentation de valeur actionnariale de 25 % (plus de 30 milliards de dollars) dans leur rapport de fin d'année post-crise.

5. Protection des données clients

Une seule erreur, une seule base de données non sécurisée, et vous avez non seulement perdu des données, mais aussi des relations. Les violations de données sont monnaie courante, et les clients ont besoin d'être assurés que leurs informations sont sécurisées.

Le fait de ne pas sécuriser les données des clients peut entraîner de lourdes sanctions et des revers juridiques pour une organisation, ainsi que la perte de la fidélité à la marque et des engagements à long terme des clients.

En vertu du RGPD, les amendes pour les violations graves peuvent atteindre jusqu'à 2020 millions d'euros ou 4 % du chiffre d'affaires mondial, le montant le plus élevé étant retenu, tandis que des violations moins graves peuvent entraîner des sanctions pouvant atteindre 10 millions d'euros.

De même, le CCPA impose des amendes pouvant atteindre 7 500 dollars par infraction intentionnelle, avec le risque supplémentaire de poursuites judiciaires de la part des clients.

Les différences entre la cybersécurité offensive et défensive

Lorsque nous entendons le terme " offensif ", nous pensons généralement à des pirates informatiques qui s'introduisent dans des systèmes, mais la sécurité offensive et défensive vont en fait de pair.

La différence réside dans la manière dont elles abordent les menaces : la sécurité offensive recherche, identifie et corrige activement les points faibles avant que quiconque ne puisse en tirer parti. En revanche, la sécurité défensive se concentre sur le blocage et la détection des menaces avant qu'elles ne causent des dommages. Les principales différences entre les deux sont les suivantes :

| Aspect | Cybersécurité offensive | Cybersécurité défensive |

|---|---|---|

| État d'esprit | Adopte un état d'esprit d'attaquant, en tentant de contourner ou d'exploiter les défenses pour tester leur efficacité. | Basé sur un état d'esprit axé sur la protection, il maintient les mesures de sécurité et corrige les vulnérabilités après un incident. |

| Objectif | Aide à identifier les faiblesses exploitables avant que des acteurs malveillants ne le fassent. | Vise à maintenir une sécurité solide, cohérente et continue afin de contrecarrer les attaquants et de réduire l'exposition du système. |

| Techniques | Comprend des tests de pénétration avancés, des exercices de red teaming et l'exploitation des erreurs de configuration du cloud. | Utilise des pare-feu, des systèmes IDS/IPS (systèmes de détection/prévention des intrusions), l'apprentissage automatique, l'analyse comportementale, la gestion de la posture de sécurité du cloud (CSPM), SIEM (gestion des informations et des événements de sécurité) et stratégies de gestion des vulnérabilités. |

| Type d'activité | Souvent réactif, simulant des attaques réelles après identification des vulnérabilités. | Proactif, axé sur la mise en place de systèmes de sécurité visant à prévenir les attaques avant qu'elles ne se produisent. |

| Limites juridiques et éthiques | Peut impliquer des zones d'ombre juridiques si cela est fait sans consentement ; dépend fortement des autorisations. | Entièrement éthique et légal, axé sur la prévention des activités illégales. |

| Sensibilité au facteur temps | Les actions offensives sont souvent menées dans des délais courts et ciblés à des fins de test. | Les mesures défensives sont permanentes et nécessitent une surveillance continue et une réponse aux incidents. |

Mesures défensives de cybersécurité

Rien qu'en 2023, la cybercriminalité a coûté environ 8 000 milliards de dollars à l'échelle mondiale, ce qui représente bien plus que le simple vol de données. Ce chiffre englobe tout, depuis les pertes financières et de productivité jusqu'aux tracas liés au nettoyage des systèmes piratés, aux enquêtes post-attaque, à la restauration des systèmes et aux conséquences négatives sur les activités commerciales.

Voici quelques mesures que votre organisation peut prendre pour prévenir les pertes :

1. Intégration des renseignements sur les menaces

Les plateformes de renseignements sur les cybermenaces collectent des informations provenant de sources telles que la surveillance du dark web et les flux de menaces pour vous aider à garder une longueur d'avance sur les attaquants. Ces renseignements peuvent être utilisés pour mettre à jour de manière préventive les pare-feu, les systèmes IDS/IPS et les protocoles de gestion des correctifs.

2. Architecture Zero Trust

L'architecture Zero Trust vous aidera à diviser le réseau en segments, à vérifier les identités à chaque étape et à appliquer des règles d'accès strictes. Les technologies clés comprennent l'authentification multifactorielle (MFA), la micro-segmentation et la gestion des identités et des accès (IAM) afin de limiter les menaces internes et les mouvements non autorisés.

3. Technologie de déception

À l'aide de leurres tels que des honeypots ou de faux comptes utilisateurs, cette stratégie permet de recueillir des informations sur le mode opératoire des pirates sans mettre en danger les actifs réels. Elle contribue à affiner les mesures de sécurité en imitant les environnements réseau réels et en observant le comportement des pirates.

4. Outils de gestion de la sécurité du cloud (CSPM)

Ces outils surveillent les erreurs de configuration, les contrôles d'accès inadéquats et les vulnérabilités, telles que le stockage non sécurisé ou les autorisations trop permissives. Ils contribuent à garantir la sécurité des systèmes cloud en détectant les failles avant que les attaquants ne puissent les exploiter.

5. Détection et réponse aux incidents sur les terminaux (EDR) et détection et réponse gérées (MDR)

Les outils EDR surveillent en permanence l'activité sur les terminaux, à l'affût du moindre signe de menace. Les services MDR offrent une surveillance 24 heures sur 24 et une recherche de menaces de niveau expert, garantissant ainsi la sécurité des entreprises sans qu'elles aient à maintenir leurs propres équipes en interne.

Lecture recommandée : Construire une posture de défense | Les 5 meilleurs conseils en matière de cybersécurité pour les petites et moyennes entreprises (PME)

Principes fondamentaux de la cybersécurité défensive

Les trois grands principes de la cybersécurité défensive sont les suivants :

- Confidentialité

- Intégrité

- Disponibilité

| Principe | Description | Mesures clés |

|---|---|---|

| Confidentialité | Garantit que seules les personnes autorisées ont accès aux données sensibles, les protégeant ainsi contre toute divulgation non autorisée. | – Une authentification forte est utilisée pour vérifier l'identité des utilisateurs. – Chiffrer les données lors de leur stockage et de leur transmission. – Masquer ou anonymiser les données pour empêcher toute visibilité non autorisée. |

| Intégrité | Garantit que les données restent exactes, cohérentes et inchangées pendant leur stockage, leur transmission ou leur traitement. | – Utiliser des sommes de contrôle et des fonctions de hachage pour vérifier l'intégrité des données. – Appliquez des signatures numériques pour garantir l'authenticité des données. – Utilisez le contrôle de version pour suivre les modifications apportées aux données. – Employez des systèmes redondants et effectuez des sauvegardes régulières pour garantir la disponibilité et l'intégrité des données. |

| Disponibilité | Garantit que les données et les systèmes sont accessibles aux utilisateurs autorisés en cas de besoin, assurant ainsi le bon déroulement des opérations même en cas de perturbations. | – Mettre en place des systèmes d'équilibrage de charge et de basculement pour garantir la continuité du service. – Utiliser des solutions cloud pour des infrastructures évolutives et résilientes. – Se protéger contre les attaques DDoS à l'aide de pare-feu et d'outils d'analyse du trafic. – Créer un plan de reprise après sinistre avec des stratégies de sauvegarde et de restauration. |

Cas d'utilisation et exemples de cybersécurité défensive

Les cyberattaques sont dévastatrices, mais elles enseignent des leçons difficiles pour renforcer la résilience contre toute nouvelle tentative potentielle.

Voici comment une organisation a réagi aux menaces et a changé sa façon de faire :

Maersk et la récupération après NotPetya

A.P. Møller-Maersk, une compagnie maritime mondiale, a été gravement touchée par une attaque. Une coupure de courant dans la capitale nigériane a sauvé l'infrastructure réseau de Maersk lors de l'attaque NotPetya en 2017.

Andy Powell, responsable de la sécurité informatique chez Maersk, a déclaré que le logiciel malveillant avait détruit presque toutes les sauvegardes en ligne de l'Active Directory de l'entreprise, à l'exception, heureusement, d'une partie conservée dans ses bureaux de Lagos, qui étaient hors tension.

L'outil d'exploitation NotPetya a détruit près de 50 000 ordinateurs portables de l'entreprise, bloqué l'accès à 1 200 applications et désactivé l'ensemble du réseau téléphonique VoIP.

Adam Banks, directeur technique chez Maersk, a déclaré ceci à propos de l'incident:

“Lorsque Maersk a été frappé par NotPetya, l'entreprise n'était “pas particulièrement vulnérable”, ce qui est très important car trop souvent, les organisations se sentent à l'abri des cyberattaques parce qu'elles ne considèrent pas avoir de failles de sécurité évidentes.”

Après l'attaque, Maersk a restructuré ses protocoles de cybersécurité et mis en place un système de sauvegarde pour rétablir rapidement ses opérations.

Maersk Line a augmenté son budget d'investissement afin de mettre en place de meilleures défenses contre les cyberattaques, et son Steve Felder, directeur général pour l'Inde, a déclaré:

“Nous avons revu l'architecture de notre système afin de réduire certains risques. Si une attaque venait à se produire à l'avenir, nous serions en mesure de la contenir localement.”

SentinelOne protège Quantiphi grâce à l'IA et au machine learning

Amit Dhawan, responsable de la sécurité des systèmes d'information chez Quantiphi, explique comment l'entreprise assure la sécurité de ses données à l'aide de SentinelOne.

Grâce à des outils tels que la gestion intelligente des politiques, le suivi des actifs, les fonctionnalités d'analyse et la protection basée sur l'IA, ils garantissent la sécurité des données de Quantiphi et de ses clients. La possibilité de restaurer les systèmes en cas de problème ajoute un niveau de sécurité supplémentaire, leur donnant l'assurance que toute menace peut être rapidement traitée.

Singularity™ Cloud Security est conçu pour fournir une sécurité cloud en temps réel qui couvre les environnements publics, privés et hybrides. Sa principale force réside dans sa capacité à sécuriser les charges de travail à chaque étape (de la création à l'exécution) à l'aide d'une plateforme alimentée par l'IA qui détecte, répond et remédie aux menaces de manière autonome.

Singularity™ Cloud Security s'attaque à plusieurs problèmes fondamentaux de cybersécurité auxquels les organisations sont confrontées lorsqu'elles défendent des environnements cloud.

Voici comment elle les résout :

- Mauvaises configurations et vulnérabilités

Les violations de la sécurité du cloud sont souvent causées par des erreurs de configuration qui exposent les systèmes. Singularity™ Cloud Security gère cela en :

- Effectuant des vérifications en temps réel pour détecter et corriger les erreurs de configuration avant qu'elles ne se transforment en risques de sécurité.

- Utilisant la gestion des vulnérabilités pour analyser en continu et corriger automatiquement les problèmes dans les conteneurs, Kubernetes et d'autres environnements, afin de garantir la sécurité de l'ensemble.

- Défis en matière de conformité et de gouvernance

Le respect de la conformité réglementaire dans des infrastructures cloud complexes peut s'avérer fastidieux. Singularity™ répond à ce problème en :

- Exécutant des contrôles de conformité automatiques pour s'assurer que vous respectez les réglementations en vigueur.

- Fournissant des informations pour vous aider à corriger rapidement tout manquement à la conformité afin que vous n'ayez pas à le faire manuellement.

- Détection et réponse aux menaces

Il est essentiel de réagir rapidement aux menaces dans le cloud pour éviter les violations graves. La plateforme :

- Utilisation d'une IA autonome pour détecter et bloquer les menaces en temps réel.

- Les menaces sont classées par ordre de priorité grâce à Verified Exploit Paths™ afin que les équipes de sécurité puissent se concentrer en premier lieu sur les problèmes les plus critiques, prévenant ainsi les violations graves.

- Fuite de secrets et perte de données

Il est de plus en plus difficile de préserver la confidentialité des données, en particulier dans le cloud, où les applications conteneurisées sont de plus en plus utilisées. Singularity vous aide en :

- Examinant les référentiels de code, les pipelines CI/CD et les applications cloud afin de prévenir les fuites d'informations sensibles en recherchant des modèles suspects.

- Fournir des mesures pour protéger à la fois les informations en cours d'envoi et celles qui ont été stockées.

- Fonctionnement dans des environnements multicloud et hybrides

La plupart des organisations combinent des infrastructures sur site avec des clouds privés et/ou publics pour assurer leur sécurité. Singularity relève ce défi en :

- Appliquant un ensemble unique et cohérent de politiques de sécurité à travers les infrastructures de cloud public, cloud privé, hybride et multi-cloud.

- Intégrant une protection pour différents types de charges de travail, telles que Kubernetes, les conteneurs et les machines virtuelles, afin que toute l'infrastructure puisse être entièrement sécurisée.

Principales fonctionnalités

Singularity™ Cloud Security rassemble plusieurs outils de sécurité cloud dans une plateforme facile à gérer, offrant une protection flexible et en temps réel pour les environnements cloud actuels.

Il peut également accélérer l'investigation et la résolution des incidents à l'aide de Storyline. Il garde une trace du contexte, même sur plusieurs processus et redémarrages du système.

Storylines permet aux organisations de suivre et de résoudre rapidement les failles de sécurité en reliant les événements connexes, aidant ainsi les équipes à tester efficacement leurs théories et à effectuer une analyse rapide des causes profondes (RCA).

| Caractéristiques | Avantages |

|---|---|

| Détection des menaces alimentée par l'IA | Détecte et répond automatiquement aux menaces dans le cloud grâce à l'IA, réduisant ainsi le besoin de travail manuel et les erreurs. |

| Aucune dépendance au noyau | Protège vos systèmes sans les ralentir ni nécessiter d'intégrations profondes. |

| Couverture cloud complète | Couvre tout, des machines virtuelles et conteneurs aux configurations sans serveur, afin que rien ne soit laissé sans protection. |

| Hyper-automatisation | Utilise des workflows low-code/no-code pour une réponse plus rapide et une automatisation facile de la gestion des menaces. |

| Télémétrie forensic | Fournit des informations approfondies sur les incidents dans le cloud, garantissant une analyse post-incident plus rapide et plus complète. |

Plate-forme Singularity™

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Pour garder une longueur d'avance sur les menaces, il faut mettre en place un système de défense multicouche qui anticipe, détecte et réagit en temps réel aux menaces potentielles.

De la protection des données sensibles à la gestion d'environnements multicloud complexes, les entreprises doivent adopter une approche proactive et mettre en place des systèmes de défense pour garantir la sécurité et l'intégrité de leurs actifs informatiques.

Les prochaines étapes pour toute organisation consistent à évaluer son niveau de sécurité actuel et à identifier les lacunes en matière de protection, en particulier à mesure que les infrastructures cloud continuent de se développer.

"FAQs

La cybersécurité défensive est exactement ce que l'expression suggère : il s'agit d'une barrière mise en place pour maintenir et protéger les systèmes contre les menaces et les attaques potentielles. Plus précisément, elle met en place trois lignes de défense proactives pour lutter efficacement contre les cyberattaques :

- Première ligne de défense – Elle traite/est responsable de la prise en charge et de la gestion des risques à tous les niveaux.

- Deuxième ligne de défense – Ce niveau se concentre sur la surveillance des risques et la conformité aux réglementations applicables.

- Troisième ligne de défense – Elle agit comme une fonction d'assurance indépendante qui fournit des évaluations objectives de l'efficacité des processus et des contrôles de gestion des risques.

Elle protège et préserve simplement les données sensibles et confidentielles des personnes non autorisées. La " sécurité réseau " est un terme générique populaire qui englobe des stratégies, des outils (matériels et logiciels), des protocoles et des configurations complets visant à protéger les systèmes en réseau contre les menaces.

Les organisations doivent chercher à protéger les données à l'aide d'une technique à plusieurs niveaux qui comprend des mesures progressives telles que :

- Sécurisation des actifs physiques (matériel/terminaux)

- Restriction de l'accès en fonction des rôles définis

- Sensibilisation des employés à la manière de reconnaître les menaces pour la sécurité

Il faut également mettre en place une sauvegarde régulière des données tout en étant capable de crypter certaines informations sensibles afin d'éviter toute violation.

Il est également nécessaire d'utiliser ou d'installer des mécanismes de surveillance du réseau et de sécuriser les infrastructures cloud afin de pouvoir identifier et contrer toute menace en temps réel.

Même l'utilisation de nouveaux outils tels que l'IA et le ML peut améliorer la détection et la prévision des menaces, ce qui encourage une approche proactive de la sécurité plutôt qu'une correction réactive après coup.

Ces outils peuvent permettre à une organisation de mieux contrer les menaces posées par ses propres employés et même celles qui peuvent être externes.

Un plan d'intervention en cas d'incident est important en matière de cybersécurité, car il vous aide à détecter, contenir et contrer rapidement les attaques. La création du plan tient compte des réponses techniques, opérationnelles et stratégiques à apporter au système compromis d'une organisation, chacune se concentrant sur des aspects spécifiques tels que le confinement, la récupération du système ou la prévention à long terme.

Un plan solide permet non seulement de réduire les dommages, mais aussi d'assurer le bon fonctionnement de l'entreprise, de vous aider à rester conforme et de réduire les risques d'une nouvelle attaque.

Les technologies émergentes telles que l'IA changent la manière dont nous nous défendons contre les cybermenaces en facilitant la détection et la réaction rapide aux attaques.

Cependant, selon le spécialiste en cybersécurité Dr Haji Amirudin Abdul Wahab du ministère des Communications et du Multimédia de Malaisie (KKMM) :

" L'IA présente une opportunité à double tranchant : si elle peut améliorer la connaissance des menaces et automatiser la détection et la réponse, elle peut également être exploitée par les attaquants. "

Les projections pour les deux prochaines années du World Economic Forum’s 2024 Cybersecurity Outlook montrent qu'environ 56 % des avantages de l'IA profitent actuellement aux pirates.

L'informatique quantique est également étudiée pour son potentiel à révolutionner les méthodes de cryptage, en offrant de nouveaux codes inviolables capables de protéger les données sensibles contre les menaces les plus avancées.

En prenant une longueur d'avance grâce à une utilisation directe de ces technologies pour sécuriser vos actifs et en comprenant comment elles peuvent être détournées pour servir d'outils aux attaquants, votre organisation peut bénéficier d'avantages à la fois immédiats et anticipés.