Active Directory (AD) ist zu einem Hauptziel für Angreifer geworden, die identitätsbezogene Angriffe starten. Glücklicherweise gibt es mehrere Tools, mit denen Sicherheitsteams in Unternehmen einen besseren Überblick über ihre Active Directory-Instanzen erhalten und entdeckte Schwachstellen beheben können.

Ein beliebtes Tool, das von Analysten verwendet wird, sind Angriffspfad-Diagramme, mit denen die möglichen Pfade dargestellt werden können, über die ein Angreifer von einem Standardbenutzer zu einem Konto mit hohen Berechtigungen, z. B. einem wertvollen Domänenadministrator, gelangen kann.

Diese Art der Visualisierung kann zwar hilfreich sein, ersetzt jedoch kein Active Directory-Bewertungstool, das nicht nur Schwachstellen schließt, sondern auch Best Practices fördert. Um den Unterschied zu veranschaulichen, werden wir in diesem Beitrag beide Ansätze anhand von zwei Beispielszenarien vergleichen, die typische Situationen in Unternehmen darstellen.

Fallstudie: Grundlegende Privilegienerweiterung

Im ersten Szenario betrachten wir einen einfachen Angriffspfad und vergleichen ihn mit den Ergebnissen einer AD-Sicherheitsbewertung für dasselbe Problem.

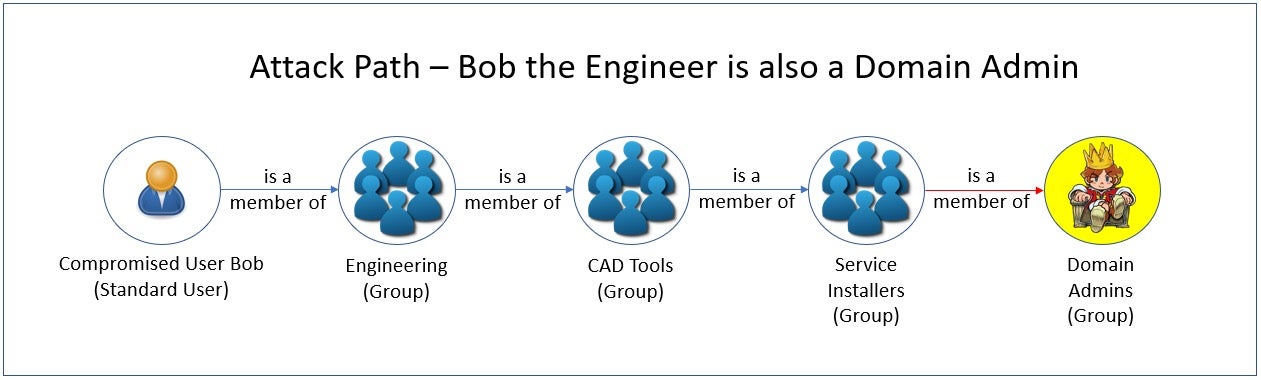

In unserem ersten Beispiel ist ein kompromittierter Standardbenutzer namens "Bob" zufällig Mitglied einer größeren Engineering-Gruppe, die eine Untergruppe einer CAD-Tools-Gruppe ist. Aufgrund einer schlechten Konfiguration und Trennung von Berechtigungen ist diese Gruppe auch Mitglied einer Service-Installateure-Gruppe, die wiederum Mitglied der Domänenadministratoren-Gruppe ist.

Obwohl Bob eigentlich nur Standardbenutzerrechte haben sollte, ermöglicht diese verschachtelte Beziehung einem Angreifer, der Bobs Konto kompromittiert, Domain-Administratorrechte zu erlangen.

An dieser Stelle wollen wir uns damit befassen, welchen Kontext ein AD-Sicherheitsbewertungstool in einer solchen Situation bieten kann und wie Administratoren diese Informationen nutzen können, um das Problem zu beheben und eine Wiederholung zu verhindern.

Ein AD-Sicherheitsbewertungstool bietet:

- Eine Liste aller Benutzer mit privilegiertem Zugriff. Dies umfasst alle Mitglieder aus den verschachtelten Gruppen aller privilegierten Gruppen.

- Eine Liste der Gruppen, die innerhalb der zu entfernenden privilegierten Gruppe verschachtelt sind. Dies ist die Abkürzung, die der Administrator benötigt, um das Problem zu beheben.

- Die bewährte Vorgehensweise, Gruppen nicht in privilegierte Gruppen zu verschachteln. Dadurch werden Engpässe beseitigt, sodass es für Mitglieder schwieriger wird, unbeabsichtigt privilegierten Zugriff zu erhalten. Dies ist die Anleitung, die der Administrator benötigt, um das Problem zu verhindern.

Der zweite und dritte Punkt sind am wichtigsten. Wenn wir einfach die Gruppe "Service Installers" aus der Gruppe "Domain Admins" entfernen würden (zusammen mit allen anderen, die ebenfalls verschachtelt sein könnten), wäre das kompromittierte Standardbenutzerkonto nicht mehr ein Domänenadministrator. Durch die Behebung der Schwachstelle und die Befolgung bewährter Verfahren müssten Administratoren nicht mehr Grafiken untersuchen und entscheiden, wo Gruppenmitgliedschaften entfernt werden müssen, wodurch die Grafik im Wesentlichen irrelevant würde.

Fallstudie: Knacken von Anmeldedaten

Betrachten wir einen weiteren einfachen Angriffspfad.

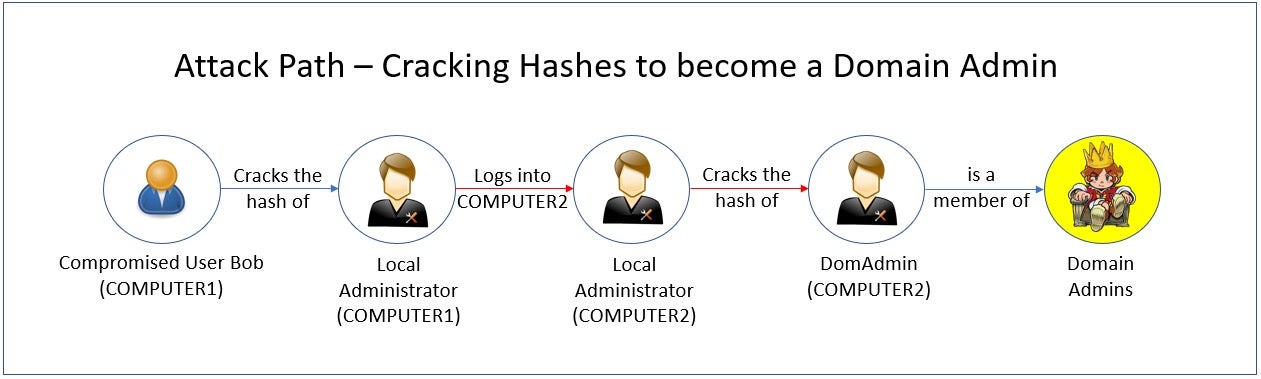

Im oben beschriebenen Angriffspfad wurde der Computer eines Benutzers (COMPUTER 1) kompromittiert. Von dort aus knackt der Angreifer erfolgreich die Anmeldedaten des lokalen Administratorkontos des Computers. Anschließend verwendet der Angreifer das Passwort dieses lokalen Administratorkontos, um sich bei einem anderen Computer (COMPUTER 2) anzumelden, der zur Vereinfachung der Verwaltung mit denselben Anmeldedaten (falsch) konfiguriert wurde. Auf COMPUTER2 knackt der Angreifer den Hash des Domänenadministratorkontos und erweitert so erfolgreich seine Zugriffsrechte.

Ein Active Directory-Sicherheitsbewertungstool kann dieses Risiko schnell mindern, indem es die folgenden Informationen an einen Analysten weiterleitet:

- LAPS (Local Administrator Password Solution) wurde in Active Directory nicht als konfiguriert erkannt. Wäre dies der Fall gewesen, hätte dies den Angreifer daran gehindert, mit demselben lokalen Administratorkennwort von COMPUTER1 zu COMPUTER2 zu wechseln. Es empfiehlt sich, sicherzustellen, dass jedes lokale Administratorkonto über ein anderes, regelmäßig wechselndes Passwort verfügt. LAPS würde diese Anforderung erfüllen.

- Ein Domänenadministratorkonto hatte sich in der Vergangenheit bei einer Workstation angemeldet und dabei einen Hash hinterlassen, den der Angreifer nutzen konnte. Die hier empfohlene bewährte Vorgehensweise besteht darin, Domänenadministratorkonten nur für die Anmeldung bei Domänencontrollern zu verwenden und alle Hash-Werte auf Workstations und Mitgliedsservern zu löschen.

Durch Befolgen der Abhilfemaßnahmen und Best-Practice-Empfehlungen eines AD-Sicherheitsbewertungstools kann ein Administrator den potenziellen Angriffspfad eines Angreifers eliminieren und verhindern, dass dieser diese Fehlkonfigurationen und Schwachstellen ausnutzt.

Active Directory-Risiken, die Angriffspfade übersehen

Angriffspfade sind darauf ausgelegt, bekannte Angriffe aufzuzeigen, während das Schließen von Schwachstellen sowohl diese als auch oft auch unbekannte Vektoren beseitigt. Folglich ist es wichtiger, Schwachstellen zu beseitigen und bewährte Verfahren zu befolgen. Die Bilder, die Angriffspfade zeichnen, sind eine unvollständige Darstellung der tatsächlichen Active Directory-Sicherheitssituation. Diagramme, die zeigen, wie das Unternehmen angreifbar sein könnte, sind nicht so effektiv wie Tools, die sicherstellen können, dass die AD-Infrastruktur weder jetzt noch in Zukunft gefährdet ist.

Im Folgenden finden Sie einige Beispiele für Angriffe, die sich nicht für aufwendige Angriffspfad-Diagramme eignen, deren Erkennung für eine AD-Sicherheitsbewertung jedoch von entscheidender Bedeutung ist.

- Brute-Force-Passwortangriffe – Eine Bewertung sollte Anmeldedaten erkennen, die allgemein bekannte Passwörter oder Wörter aus Wörterbüchern verwenden, oder Versuche, alle möglichen Zeichenkombinationen einzugeben, bis ein Passwort "erraten" wurde.

- Gefahren durch uneingeschränkte Delegierung – Wenn ein AD-Benutzer- oder Computerobjekt mithilfe von Kerberos an einen beliebigen Dienst delegiert wurde. Im Falle einer Kompromittierung kann dies dem Angreifer ermöglichen, sich gegenüber einem beliebigen Dienst als das authentifizierte Konto auszugeben.

- Schützen Sie Ihr Active Directory vor AdminSDHolder-Angriffen – Hinzufügen von Benutzern oder Gruppen zur AdminSDHolder-Vorlage in Active Directory, die auf die ACL jedes privilegierten Benutzers und jeder privilegierten Gruppe "gestempelt" wird und ihnen Rechte für diese Konten gewährt.

Singularity™ Identity Posture Management scannt die Active Directory-Umgebung auf Schwachstellen wie diese und viele andere, gibt Administratoren Anweisungen zu deren Behebung und stellt sicher, dass bewährte Verfahren zur zukünftigen Vermeidung dieser Schwachstellen angewendet werden.

Verringern Sie das Identitätsrisiko in Ihrer gesamten Organisation

Erkennen und reagieren Sie auf Angriffe in Echtzeit mit ganzheitlichen Lösungen für Active Directory und Entra ID.

Demo anfordernConclusion

Angriffspfade sind zwar interessante Grafiken, die Administratoren Aufschluss darüber geben können, wie potenzielle Angriffe im Netzwerk stattfinden können, sie sind jedoch kein Ersatz für einen proaktiven Ansatz, der bekannte Schwachstellen beseitigt und Best Practices durchsetzt. Singularity Identity Posture Management findet Schwachstellen und leitet Administratoren an, diese zu schließen und geschlossen zu halten.

"Häufig gestellte Fragen zur Active Directory-Sicherheitsbewertung

Eine AD-Sicherheitsbewertung ist eine detaillierte Überprüfung der Konfiguration, Berechtigungen, Gruppenrichtlinien und Kontoeinstellungen Ihrer Domäne, um Schwachstellen zu finden. Dabei wird untersucht, wie Benutzer, Computer und Gruppen strukturiert sind, es wird nach unzulässigen Rechten oder veralteten Objekten gesucht und es werden Angriffsszenarien simuliert. Anhand der Ergebnisse können Sie AD absichern, bevor Angreifer Schwachstellen ausnutzen.

Eine AD-Sicherheitsbewertung zielt darauf ab, Fehlkonfigurationen und riskante Berechtigungen aufzudecken, die es Angreifern ermöglichen könnten, sich lateral zu bewegen, Berechtigungen zu eskalieren oder Anmeldedaten zu sammeln. Durch die Abbildung von Vertrauensbeziehungen, die Bewertung von ACLs und das Testen von Angriffspfaden können Sie Korrekturen priorisieren und die Angriffsfläche Ihres Unternehmens reduzieren, bevor echte Bedrohungen auftreten.

Angriffspfaddiagramme visualisieren potenzielle Routen, die ein Angreifer basierend auf den aktuellen Berechtigungen durch AD nehmen könnte. Eine AD-Sicherheitsbewertung geht darüber hinaus: Sie überprüft Konfigurationseinstellungen, kontrolliert die Einhaltung von Sicherheitsrichtlinien und testet diese Pfade in der Praxis. Sie kombiniert statische Analysen mit praktischen Tests, um zu validieren, welche Angriffspfade tatsächlich ausnutzbar sind.

Die bloße Anzeige möglicher Angriffspfade sagt nichts darüber aus, ob Kontrollen wie "Deny"-ACEs oder Überwachungswarnungen diese blockieren. Eine AD-Bewertung testet Konfigurationen in Ihrer Live-Umgebung, kennzeichnet veraltete Einstellungen und überprüft, welche Pfade tatsächlich funktionieren.

Dieser praktische Nachweis hilft Ihnen, sich auf die Änderungen zu konzentrieren, die echte Exploits verhindern, anstatt jedem theoretischen Risiko nachzugehen.

In einem Fall deckte eine Bewertung ein vergessenes Dienstkonto mit Domänenadministratorrechten auf, das über eine veraltete ACL verkettet war. Durch das Entfernen dieser Verknüpfung wurde ein Angreifer daran gehindert, sich weiterzuverbreiten. In einem anderen Fall wurden bei Audit-Prüfungen verschachtelte Gruppen entdeckt, die Auftragnehmern weitreichende Rechte gewährten. Durch das Entfernen dieser Mitgliedschaften wurden die Wege für die Ausnutzung von Privilegien, die ein Angreifer missbrauchen wollte, verschlossen.

AD-Bewertungen finden zu freizügige ACLs, uneingeschränkte Delegierungen, veraltete oder hochprivilegierte Konten, exponierte Service-Tickets, schwache Kerberos-Einstellungen und Lücken in der Gruppenrichtlinien-Sicherheit. Außerdem erkennen sie fehlendes Patch-Management auf Domänencontrollern, schwache LDAPS/TLS-Konfigurationen und unüberwachte Replikationsverbindungen, die Angreifer häufig für heimliche Zugriffe nutzen.

Bewertungstools können gehashte Anmeldedaten aus LSASS extrahieren, Kerberoasting simulieren, um Servicetickets anzufordern, und schwache Kerberos-Schlüssel testen. Sie zeigen auf, welche Konten reversible Verschlüsselung verwenden oder keine gehärteten Dienstprinzipale haben. Durch die genaue Identifizierung dieser Ziele können Sie Passwörter zurücksetzen, eine stärkere Verschlüsselung verlangen und Ticketanfragen blockieren, die das Offline-Knacken begünstigen.

AD ist für das Vertrauensmodell Ihres Netzwerks von zentraler Bedeutung – wenn es kompromittiert wird, erhalten Angreifer umfassenden Zugriff. Die Transparenz aller ACLs, Delegierungseinstellungen und Domänencontroller-Konfigurationen zeigt Ihnen, wo eine Ausweitung von Berechtigungen oder laterale Bewegungen stattfinden könnten. Ohne dieses klare Bild können Sie Risiken nur vermuten und übersehen möglicherweise versteckte Angriffswege, bis es zu spät ist.

Sie sollten mindestens vierteljährlich oder nach größeren Änderungen wie Migrationen, Domänencontroller-Upgrades oder Fusionen vollständige AD-Sicherheitsbewertungen durchführen. Zwischendurch sollten Sie monatlich wichtige Bereiche überprüfen – privilegierte Gruppenmitgliedschaften, GPO-Änderungen und Audit-Protokolle. Durch regelmäßige Überprüfungen können neue Fehlkonfigurationen erkannt werden, bevor Angreifer sie entdecken.

Aktualisieren Sie regelmäßig Ihre Schwachstellendaten und verwenden Sie fortschrittliche Tools zur Sicherheitsautomatisierung. Aktivieren Sie die kontinuierliche Bedrohungsüberwachung, die grafische Überwachung sowie die Identifizierung und Priorisierung Ihrer wichtigsten Ressourcen. Nutzen Sie Frameworks für Bedrohungsinformationen und verbessern Sie die Transparenz in Multi-Cloud-Umgebungen mit den KI-gestützten Sicherheitslösungen von SentinelOne.