Identitätssicherheit ist für den Schutz von Benutzeridentitäten und sensiblen Informationen von entscheidender Bedeutung. Dieser Leitfaden befasst sich mit den Grundsätzen der Identitätssicherheit, darunter Authentifizierung, Autorisierung und Zugriffsverwaltung.

Erfahren Sie mehr über die Bedeutung der Implementierung robuster Identitätssicherheitsmaßnahmen zum Schutz vor unbefugtem Zugriff und Datenverletzungen. Das Verständnis der Identitätssicherheit ist für Unternehmen unerlässlich, um ihre digitalen Ressourcen zu schützen und das Vertrauen der Benutzer zu bewahren.

Was ist Identitätssicherheit?

Was ist Identitätssicherheit?

Identitätssicherheit ist der Prozess der Einführung von Tools für das Identity Attack Surface Management (ID-ASM) und die Identitätsbedrohungserkennung und -reaktion (ITDR), um den Diebstahl von Anmeldedaten, den Missbrauch von Berechtigungen, Angriffe auf Active Directory, riskante Berechtigungen und andere Methoden, die Angriffspfade schaffen, zu erkennen.

Identitätssicherheit und die Fähigkeit, identitätsbasierte Angriffe zu erkennen und darauf zu reagieren, sind in der Cybersicherheitslandschaft von entscheidender Bedeutung. ID-ASM und ITDR bieten Unternehmen die Möglichkeit, alle Schwachstellen in Bezug auf Anmeldedaten und Berechtigungen zu finden und zu beheben, indem sie aktuelle Bedrohungen durch Cyberangreifer erkennen und eine Gefährdung verhindern.

Zu diesen Gefährdungen gehören auf Endgeräten gespeicherte Anmeldedaten und Fehlkonfigurationen von Active Directory, die es Cyberangreifern ermöglichen, Informationen zu extrahieren oder Angriffe in Cloud-Umgebungen durchzuführen.

Identitätssicherheit: ITDR vs. IAM

Identitäts- und Zugriffsmanagement (IAM) – das sich auf die Bereitstellung, Verbindung und Kontrolle von Identitätszugriffen konzentriert – ist nur der Ausgangspunkt für Identitätssicherheit.

IAM ist ein Rahmenwerk aus Richtlinien und Technologien, das sicherstellt, dass die richtigen Personen zum richtigen Zeitpunkt und aus den richtigen Gründen Zugriff auf die richtigen Ressourcen haben. IAM-Tools verwalten Benutzeridentitätsinformationen, definieren und setzen Sicherheitsrichtlinien durch, überprüfen den Zugriff und bieten Single-Sign-On-Funktionen.

Obwohl IAM häufig dazu beiträgt, identitätsbezogene Zugriffsrisiken, Richtlinien, Verfahren und Technologien zu reduzieren, werden diese in der Regel nicht unter Sicherheitsaspekten erstellt. Hier unterscheiden sich Identitätssicherheit und IAM.

Im Idealfall sollte der Schutz über die anfängliche Authentifizierung und Zugriffskontrolle hinaus auf andere Identitätsaspekte wie Anmeldedaten, Berechtigungen und die Systeme, die diese verwalten, von der Sichtbarkeit über die Gefährdung bis hin zur Erkennung von Angriffen, ausgedehnt werden. Dies kann durch ITDR erreicht werden.

ITDR und auf Cyber-Täuschung basierende Erkennungsmethoden können XDR-Plattformen verbessern, indem sie zusätzliche Angriffsdaten korrelieren und Maßnahmen zur Reaktion auf Vorfälle aktivieren.

ITDR-Lösungen bieten zusätzliche Verteidigungsebenen, indem sie identitätsbasierte Angriffe effizient erkennen und darauf reagieren. Es handelt sich um eine Sicherheitsmethode, die Transparenz hinsichtlich des Missbrauchs von Anmeldedaten und Identitäten, Aktivitäten zur Ausweitung von Berechtigungen und der Gefährdung von Berechtigungen bietet und sich vom Endpunkt bis zum Active Directory und Multi-Cloud-Umgebungen erstreckt.

Aus Sicht der Angriffsvektoren ist Active Directory (AD) ein offensichtliches Ziel von hohem Wert. AD ist der Ort, an dem Identitäten und ihre Schlüsselelemente natürlich existieren, weshalb es im Fadenkreuz von Angreifern steht – und ein wichtiges Sicherheitsproblem darstellt. Da außerdem Cloud-Migration weiter zunimmt, entstehen zusätzliche Sicherheitsherausforderungen, da IT-Teams schnell Maßnahmen zur Bereitstellung in ihren Umgebungen ergreifen.

Wenn AD-Schwachstellen mit der Tendenz der Cloud zu Fehlkonfigurationen einhergehen, wird die Notwendigkeit einer zusätzlichen Schutzebene über die Bereitstellung und Zugriffsverwaltung hinaus deutlich.

Leider kann ein IAM zu einem Single Point of Failure werden, wenn es kompromittiert wird. Daher ist es nicht sicher, wenn dasselbe Sicherheitssystem die Infrastruktur verwaltet und gleichzeitig überprüft, ob das System sicher funktioniert. Aus diesem Grund ist ID-ASM eine so wichtige Ergänzung für die Cybersicherheitsmaßnahmen eines Unternehmens.

Warum ist Identitätssicherheit wichtig? Vorteile von ID-ASM und ITDR

Angreifer nutzen Lücken im Identitäts- und Zugriffsmanagement aus, um in vertrauenswürdigen Umgebungen Fuß zu fassen und sich seitlich vorwärts zu bewegen, um hochwertige Ziele zu erreichen. Identitätssicherheit ist unerlässlich, da sie die Lücken in IAM und Standard-Sicherheit schließt, indem sie die Identitäten und die Systeme, die diese verwalten, schützt.

Schützt Identitäten und Identitätsmanagementsysteme

Cyberkriminelle finden Lücken und manipulieren schwache digitale Identitätssysteme für ihre Aktivitäten. Diese Angreifer bewegen sich lateral durch das Netzwerk eines Unternehmens und umgehen leicht das Identitätsmanagementsystem, wenn die Identitätssicherheit unzureichend ist.

In der Cybersicherheit bezieht sich laterale Bewegung auf die Bewegung eines Angreifers innerhalb des Netzwerks eines Opfers, um Zugriff auf sensible Daten zu erhalten. Dies geschieht in der Regel, um die Reichweite des Angriffs zu vergrößern und neue Systeme oder Daten zu finden, die kompromittiert werden können.

Identitätssicherheit kann Angriffe durch laterale Bewegung verhindern, indem sie das Vorankommen des Angreifers verlangsamt, indem sie wertvolle Ziele versteckt oder mit Ködern verschleiert, Ransomware aufhält und gleichzeitig Produktionsdaten – lokal, im Netzwerk und in der Cloud – sicher versteckt hält und unbefugte Netzwerkaufklärung und Fingerabdruckaktivitäten für den Angreifer unbrauchbar macht.

ID-ASM und ITDR tragen auch dazu bei, die Identitätsmanagement-Infrastruktur zu sichern und zu überprüfen, ob das Identitätssystem korrekt funktioniert, sodass das Unternehmen Folgendes tun kann:

- Das Verhalten von Angreifern erkennen und verstehen, die es auf wichtige Domänenserver abgesehen haben.

- Active Directory und privilegierte Anmeldedaten vor Diebstahl schützen, indem sie vor Cyberangreifern verborgen und durch Imitationen und Köder ersetzt werden.

- Kompromittierungen von Dienstkonten identifizieren, die Cyberkriminellen Zugang zu höheren Berechtigungen auf Endgeräten verschaffen.

- Ermitteln Sie, welche Delegierungsvereinbarungen und Fehler in der Zugriffskontrollliste Konten höhere Rechte ohne die entsprechende Mitgliedschaft bieten.

- Schützen Sie hochwertige Benutzer, Dienste und Systemkonten vor kompromittierenden Technologien.

- Verdoppeln Sie Ihre Sicherheitssysteme, da IAM-Sicherheitsmaßnahmen die Identitätsmanagementsysteme des Unternehmens nicht ausreichend schützen.

Schließt Lücken in IAM

Fortgeschrittene Cyberkriminelle nutzen aktiv die Lücken in Identitäts- und Zugriffsmanagement-Infrastrukturen (IAM), da IAM-Systeme in erster Linie für die Verwaltung und nicht für die Sicherheit entwickelt wurden.

Obwohl sich einige IAM-Tools als wirksam gegen Cyberangriffe erwiesen haben, konzentrieren sich die meisten auf die Verbesserung der Benutzerauthentifizierung, was die Angriffsfläche für eine wichtige Komponente der Cybersicherheitsarchitektur vergrößert.

Identity Security erkennt diese Mängel und schließt die Lücken in IAM. Eine Standard-ID-ASM-Lösung schützt die gesamte Identitätsinfrastruktur des Unternehmens, indem sie übermäßige Berechtigungen entfernt und Anomalien bei der Berechtigungsverwendung erkennt.

Jedes Unternehmen kann von Identity Security-Tools profitieren, die seine Identitäten, Vermögenswerte, Zugriffsberechtigungen und Aktivitäten kontinuierlich schützen. SentinelOne war der erste XDR-Anbieter, der Identitäts-Sicherheit für Endpunkte, Identitätsinfrastruktur (Active Directory) und Cloud-Umgebungen nativ integrierte.

Durch die Erkennung von AD-Angriffen im gesamten Unternehmen, die Abwehr von Angreifern, die sich auf die Kronjuwelen des AD konzentrieren, das Verbergen und Verweigern des Zugriffs auf lokal und in der Cloud gespeicherte Daten sowie die Erschwerung lateraler Bewegungen für Angreifer – Die Singularity Identity-Plattform von SentinelOne verhindert den Missbrauch von Anmeldedaten durch die Echtzeit-Infrastrukturabwehr von Unternehmen.

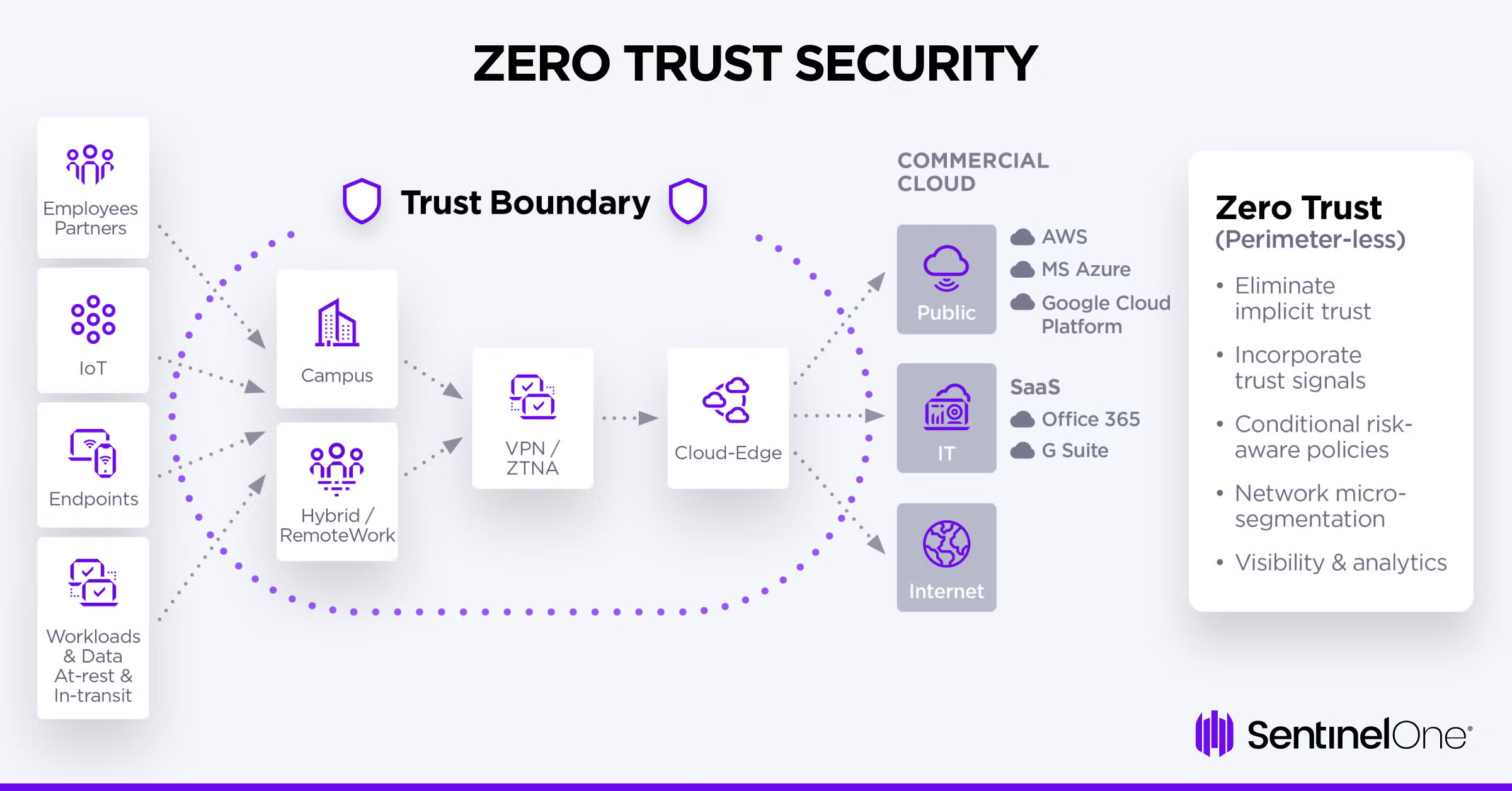

Integriert Zero-Trust-Architektur

Zero Trust ist ein Ansatz, der Sicherheit priorisiert, indem er davon ausgeht, dass nichts vertrauenswürdig ist, bis es überprüft wurde. Mit anderen Worten: Das Zero-Trust-Konzept entfernt jegliches "Vertrauen" aus der Netzwerkarchitektur eines Unternehmens, indem es davon ausgeht, dass es innerhalb und außerhalb eines Netzwerks Cyberkriminelle gibt. Die Kernaussage hinter diesem Konzept lässt sich mit dem Satz "Vertraue niemals, überprüfe immer" zusammenfassen.

Zero Trust ist ein Cybersicherheits-Framework, das darauf abzielt, die IAM-Infrastruktur zu stärken und Anwendungen, Daten, Geräte, Transport/Sitzungen und das Vertrauen der Benutzer zu verwalten. Das technologieorientierte Design geht davon aus, dass es keinen regulären Netzwerkvorteil gibt, und stärkt die Identitätsmanagementsysteme, insbesondere diejenigen, die in Multi-Cloud-Umgebungen eingesetzt werden.

Ein standardmäßiges Identitätssicherheitssystem verfügt über eine Zero Trust Architecture (ZTA), um Ihr Identitätssystem an allen möglichen Angriffspunkten zu schützen. Dies macht es heute unerlässlich, Ihr Netzwerk so gründlich wie möglich vor Cyberkriminellen zu schützen.

ZTA löst das Problem der Schwachstellen durch die Implementierung einer granularen und sicheren Autorisierung in der Nähe der Ressourcen, je nach den definierten Zugriffsrichtlinien einer Organisation entweder vor Ort oder cloudbasiert.

Verhindert Datenverletzungen

Datenverletzungen sind für Unternehmen ein großes Problem, da sie zum Verlust sensibler Daten führen können.

Durch die Aufdeckung versteckter Elemente im gesamten Netzwerk, die eine laterale Bewegung ermöglichen – darunter exponierte Oberflächen, verwaiste Anmeldedaten und Richtlinienverstöße – verschaffen die besten Identitätsicherheitsplattformen Sicherheits- und IT-Teams die erforderlichen Einblicke, um proaktiv Zugänge zu kritischen Ressourcen zu sperren oder Täuschungsmanöver einzusetzen, um ihre Abwehrmaßnahmen zu verstärken.

Die beste Identitätssicherheitssoftware gibt falsche Anmeldedaten ein, um Cyberkriminelle dazu zu verleiten, sich zu engagieren und sich zu offenbaren, wodurch wertvolle Informationen über Bedrohungen gewonnen werden.

Verringern Sie das Identitätsrisiko in Ihrer gesamten Organisation

Erkennen und reagieren Sie auf Angriffe in Echtzeit mit ganzheitlichen Lösungen für Active Directory und Entra ID.

Demo anfordernFunktionen der besten Identitätssicherheitssysteme

Die effektivsten Identitätssicherheitssysteme wie SentinelOne verfügen über spezifische ITDR-Funktionen, die Ihr AD gegen direkte Angriffe schützen.

Unterstützt Ihre ZTA

Solide Identitätssicherheitssysteme verfügen häufig über eine Zero-Trust-Architektur, die:

- Das implizite Vertrauen in Anwendungen und Datenressourcen mit kontrollierten Zugriffsverwaltungsfunktionen einschränkt.

- Identitätsrisiken auf Endpunkten, Active Directory und im Cloud-System, um Ihre Gesamtangriffsfläche zu reduzieren.

- Erkennt Identitätsangriffe entweder von Endpunkten oder Domänencontrollern.

- Warnt bei Verstößen gegen die Identitätsvertrauenswürdigkeit und beschränkt den Zugriff auf vertrauenswürdige oder validierte Anwendungen für bestimmte Datenformulare innerhalb des Benutzerkontexts.

Verteidigt Identitäten auf Domänencontrollern und Endpunkten

Ein ausgezeichnetes Identitätssicherheitssystem sollte:

- Ihre Domänencontroller in Echtzeit vor Angreifern schützen.

- Den Umfang potenziell kompromittierter Geräte auf verwaltete und nicht verwaltete Hardware mit beliebigen Betriebssystemen, einschließlich IoT und OT, ausweiten.

- Schützen Sie Ihre Domänencontroller und verhindern Sie Angriffe von Angreifern, die die Endpunkte Ihres Unternehmens umgangen haben.

Schneller Mehrwert

Idealerweise bietet Identitätssicherheit:

- einfach zu implementieren sein und reibungslos funktionieren.

- flexible Bereitstellungsszenarien für die Einbindung von Netzwerk-Köder bieten.

- Bietet vollständige Abdeckung für den lokalen Schutz von Active Directory- und Multi-Cloud-Umgebungen.

Die Singularity™ Identity-Plattform von SentinelOne verhindert den Missbrauch von Anmeldedaten durch:

- Erkennung und Reaktion auf Identitätsbedrohungen: Die Identitätssuite bietet ganzheitliche Prävention, Erkennung und Reaktion. Sie schützt in Echtzeit vor Identitätsdiebstahl, Privilegienerweiterung, lateraler Bewegung, Datenverschleierung, Identitätspreisgabe und mehr und unterstützt bedingten Zugriff und Zero-Trust-Cybersicherheit.

- Identitätsangriffsflächenmanagement: Identitätsbewertungstools bieten sofortige Active Directory-Transparenz hinsichtlich Fehlkonfigurationen, verdächtigen Passwort- und Kontoänderungen, Offenlegung von Anmeldedaten, unbefugten Zugriffen und vielem mehr und ermöglichen so eine identitätsorientierte Reduzierung der Angriffsfläche.

- Identitäts-Cyber-Täuschung: Die netzwerk- und cloudbasierte Täuschungssuite lockt Angreifer dazu, sich zu offenbaren. Durch die Ablenkung des Angriffs mit Taktiken wie Breadcrumbs und Köderkonten, -dateien und -IPs gewinnen Unternehmen Zeit, um Angreifer und Insider-Bedrohungen zu erkennen, zu analysieren und zu stoppen, ohne dass die Unternehmensressourcen beeinträchtigt werden.

So verbessern Sie die Identitätssicherheit in Ihrem Unternehmen

Es gibt viele wirksame Möglichkeiten, die Identitätssicherheit in Ihrem Unternehmen zu verbessern. Dazu gehören unter anderem:

Identifizieren und beheben Sie Schwachstellen bei privilegierten Konten

Unternehmen können Cyberkriminelle aus ihrem Netzwerk fernhalten, indem sie Risiken für privilegierte Konten identifizieren, Fehlkonfigurationen beheben und gespeicherte Anmeldedaten, freigegebene Dateien und andere Schwachstellen entfernen.

Verhindern Sie das Sammeln von Anmeldedaten

Angreifer zielen auf reversible Passwörter in Skripten oder Gruppenrichtliniendateien ab, die in Domänenfreigaben wie Sysvol oder Netlogon gespeichert sind. Unternehmen können das Sammeln von Anmeldedaten verhindern, indem sie eine Multi-Faktor-Authentifizierung implementieren.

Mithilfe eines Tools wie ISPM können Verteidiger diese Passwörter finden und die Sicherheitslücken schließen, bevor Angreifer sie entdecken können.

Verwenden Sie die richtigen Tools für die Identitätssicherheit

Unternehmen sollten Identitätssicherheitstools einsetzen, die ihre Umgebung vor Identitätsangriffen schützen, Zero-Trust-Architekturen unterstützen und einfach zu implementieren sind. Identitätssicherheitstools wie Ranger AD Assessors, Singularity Hologram, IDTR in Kombination mit XDR und andere Identitätssicherheitstools von SentinelOne können Unternehmen dabei helfen, ihre Identitätssicherheit zu verbessern und das Risiko von Identitätsangriffen zu verringern.

Identitätssicherheit mit SentinelOne

Der Bericht über die Kosten von Datenverletzungen 2021 (eine internationale Studie von IBM Security in Zusammenarbeit mit dem Ponemon Institute) zeigte, dass die durchschnittlichen Kosten für Datenverletzungen von 3,86 Millionen US-Dollar im Jahr 2020 auf 4,24 Millionen US-Dollar im Jahr 2021 gestiegen sind. Und das Identity Theft Research Center (ITRC) verzeichnete im letzten Jahr einen Anstieg der Datenkompromittierungen in den USA um 68 %.

Angesichts der Neigung von Angreifern, Anmeldedaten zu missbrauchen, Active Directory (AD) zu nutzen und Identitäten über Cloud-Berechtigungen anzugreifen, ist die Erkennung identitätsbasierter Aktivitäten mit modernen ID-ASM- und ITDR-Lösungen von entscheidender Bedeutung.

SentinelOne nutzt seine umfassende Erfahrung in den Bereichen Privilegieneskalation und Erkennung lateraler Bewegungen, um eine erstklassige Lösung für die Erkennung und Reaktion auf Identitätsbedrohungen sowie für das Management von Identitätsangriffsflächen anzubieten. Das Unternehmen hat seine Führungsposition auf der Grundlage seines breiten Portfolios an ITDR- und ID-ASM-Lösungen gesichert, darunter:

- Ranger® AD zur kontinuierlichen Bewertung von Active Directory-Risiken und Aktivitäten, die auf einen Angriff hindeuten könnten. Es scannt Active Directory, die Datenbank aller Unternehmensbenutzer, hebt Sicherheitslücken hervor und schlägt Maßnahmen zu deren Behebung vor.

- Singularity® Identity zur Erkennung unbefugter Aktivitäten und Angriffe auf Active Directory, zum Schutz vor Diebstahl und Missbrauch von Anmeldedaten, zur Verhinderung der Ausnutzung von Active Directory, zur Sichtbarmachung von Angriffspfaden, zur Reduzierung der Angriffsfläche und zur Erkennung lateraler Bewegungen.

Singularität™ Identität

Erkennen und reagieren Sie auf Angriffe in Echtzeit mit ganzheitlichen Lösungen für Active Directory und Entra ID.

Demo anfordernFazit

Identitätssicherheit ist ein wichtiger Bestandteil Ihrer Cloud-Sicherheitsstrategie und Ihres Schutzes. Die Sicherheit Ihrer Benutzer ist für den anhaltenden Erfolg Ihres Unternehmens von entscheidender Bedeutung. Eine starke Identitätssicherheitslösung wie SentinelOne kann beim Aufbau einer Zero-Trust-Netzwerksicherheitsarchitektur helfen. Außerdem verhindert sie Angriffe zur Ausweitung von Berechtigungen, plötzliche Kontoübernahmen und unerwartete Überraschungen. Wenn Sie nicht wissen, wo Sie anfangen sollen, beginnen Sie mit der Überprüfung Ihrer Cloud-Konten, suchen Sie nach ruhenden und inaktiven Konten, entfernen Sie diese und beginnen Sie dort.

"Häufig gestellte Fragen zur Identitätssicherheit

Identitätssicherheit ist der Schutz digitaler Identitäten vor unbefugtem Zugriff und Missbrauch. Es ist, als hätte Ihr Unternehmen einen Türsteher an seiner digitalen Tür, der sicherstellt, dass jede Person und jedes Gerät, die bzw. das auf Ihre Systeme zugreifen möchte, auch wirklich die ist bzw. das ist, für die bzw. das sie bzw. es sich ausgibt. Man kann sich das wie die Verwaltung aller digitalen Schlüssel zu Ihrem Unternehmen vorstellen – von den Anmeldedaten Ihrer Mitarbeiter bis hin zu den Maschinenkonten, auf denen Ihre Anwendungen laufen.

Wenn Sie diese Identitäten nicht ordnungsgemäß schützen, können Angreifer mit gestohlenen Anmeldedaten einfach durch Ihre Eingangstür spazieren.

Identitätssicherheit ist von entscheidender Bedeutung, da 75 % der Sicherheitsverletzungen in der Cloud auf Identitätsprobleme zurückzuführen sind – Angreifer melden sich heute an, anstatt einzubrechen. Sie können sich nicht mehr auf die alte Perimetersicherheit verlassen, da Mitarbeiter von überall und mit verschiedenen Geräten auf Systeme zugreifen. Wenn Sie nicht über geeignete Identitätskontrollen verfügen, kann ein einziges kompromittiertes Passwort Angreifern Zugriff auf Ihr gesamtes Netzwerk verschaffen.

Auch die finanziellen Kosten sind enorm – Datenverstöße verursachen durchschnittlich 4,88 Millionen US-Dollar Schaden, und viele beginnen mit gestohlenen Anmeldedaten. Unternehmen benötigen Identitätssicherheit, um diese Angriffe zu verhindern und das Vertrauen ihrer Kunden zu bewahren.

Identitätssicherheit funktioniert, indem überprüft wird, wer jemand ist, entschieden wird, worauf er Zugriff hat, und seine Aktivitäten überwacht werden. Sie beginnen mit einer starken Authentifizierung wie einer Multi-Faktor-Verifizierung und wenden dann rollenbasierte Berechtigungen an, sodass Personen nur den Zugriff erhalten, den sie für ihre Arbeit benötigen. Das System überwacht kontinuierlich ungewöhnliches Verhalten – beispielsweise wenn sich jemand von einem neuen Standort aus anmeldet oder auf Dateien zugreift, auf die er normalerweise keinen Zugriff hat.

Wenn Sie es richtig implementieren, schafft Identitätssicherheit mehrere Kontrollpunkte in Ihrem Netzwerk, wodurch es für Angreifer viel schwieriger wird, sich zu bewegen, selbst wenn sie zunächst Zugriff erhalten.

Sie können die Identitätssicherheit verbessern, indem Sie überall, wo dies möglich ist, eine Multi-Faktor-Authentifizierung implementieren – diese blockiert 99,9 % aller automatisierten Angriffe. Führen Sie regelmäßig Zugriffsüberprüfungen durch, um unnötige Berechtigungen zu entfernen und inaktive Konten zu deaktivieren. Wenn Sie Mitarbeiter haben, schulen Sie diese darin, Phishing-E-Mails und Social-Engineering-Versuche zu erkennen.

Richten Sie eine kontinuierliche Überwachung ein, um verdächtige Anmeldeversuche oder ungewöhnliche Zugriffsmuster zu erkennen. Sie sollten außerdem Single-Sign-On-Lösungen verwenden und strenge Passwortrichtlinien für alle Systeme durchsetzen. Regelmäßige Sicherheitsaudits helfen dabei, Lücken zu identifizieren, bevor Angreifer dies tun.

Zu den häufigsten Bedrohungen für die Identitätssicherheit gehört Credential Stuffing, bei dem Angreifer gestohlene Passwortlisten für mehrere Websites verwenden. Bei Phishing-Angriffen werden Benutzer durch gefälschte E-Mails oder Websites dazu verleitet, ihre Anmeldedaten preiszugeben. Außerdem gibt es Passwort-Spraying-Angriffe, bei denen häufig verwendete Passwörter für viele Konten ausprobiert werden, und Session-Hijacking, bei dem Angreifer Anmeldetoken stehlen.

Social Engineering manipuliert Menschen dazu, sensible Informationen preiszugeben oder Sicherheitskontrollen zu umgehen. Man-in-the-Middle-Angriffe fangen Kommunikationen ab, um Anmeldedaten zu stehlen, und Brute-Force-Angriffe versuchen, Passwörter mit automatisierten Tools zu erraten.

Identitätssicherheit verhindert Sicherheitsverletzungen, indem sie es Angreifern erheblich erschwert, Zugriff auf Ihre Systeme zu erlangen und aufrechtzuerhalten. Wenn Sie über eine starke Authentifizierung verfügen, funktionieren selbst gestohlene Passwörter ohne den zweiten Faktor nicht. Durch kontinuierliche Überwachung werden verdächtige Aktivitäten frühzeitig erkannt, bevor Angreifer ernsthaften Schaden anrichten können.

Wenn Sie geeignete Zugriffskontrollen implementieren, können sich Angreifer nicht lateral durch Ihr Netzwerk bewegen, selbst wenn sie ein Konto kompromittieren. Identitätssicherheit hilft auch bei Insider-Bedrohungen, indem sie den Zugriff jeder Person einschränkt und ihre Aktivitäten verfolgt. Sie erhalten einen besseren Überblick darüber, wer wann und von wo aus auf was zugreift.

Zu den wichtigsten Best Practices für die Identitätssicherheit gehören die Implementierung einer phishing-resistenten Multi-Faktor-Authentifizierung und die Durchsetzung von Zugriffsrechten nach dem Prinzip der geringsten Privilegien. Sie sollten genaue Identitätsdaten pflegen und die Prozesse zur Bereitstellung und Entziehung von Benutzerrechten automatisieren. Regelmäßige Zugriffsüberprüfungen tragen dazu bei, dass Personen nur über die Berechtigungen verfügen, die sie tatsächlich benötigen.

Wenn Sie eine hohe Sicherheit wünschen, setzen Sie kontinuierliche Überwachung und Verhaltensanalysen ein, um Anomalien zu erkennen. Verwenden Sie Single Sign-On, um die Authentifizierung zu zentralisieren und die Verwaltung zu vereinfachen. Schulen Sie Ihre Mitarbeiter in Bezug auf Sicherheitsbewusstsein und legen Sie klare Richtlinien für die Identitätsverwaltung fest. Regelmäßige Sicherheitsaudits und Compliance-Prüfungen sorgen dafür, dass alles wie vorgesehen funktioniert.