Bis 2025 werden 85 % der Unternehmen Cloud Computing für IT-Services priorisieren. Mit dieser zunehmenden Verbreitung von Cloud-Infrastrukturen werden Cloud Infrastructure Entitlement Management (CIEM) und Security Information and Event Management (SIEM) zu wichtigen Tools. CIEM hilft Unternehmen dabei, den Zugriff auf Cloud-Ressourcen zu verwalten und zu sichern, während SIEM eine Echtzeitanalyse der von Anwendungen und Netzwerkhardware generierten Cloud-Sicherheitswarnungen ermöglicht.

In diesem Artikel werden die Unterschiede zwischen CIEM und SIEM, ihre Funktionsweise und ihre Bedeutung für Unternehmen untersucht.

Was ist CIEM?

Was ist CIEM?

Cloud Infrastructure Entitlement Management (CIEM) (ausgesprochen "Kim"), auch bekannt als Cloud Identity Governance (CIG), ist eine automatisierte Cloud-Sicherheitslösung, die IT-Teams und Sicherheitsexperten dabei unterstützt, Zugriffsrisiken in Cloud-Umgebungen zu verwalten und zu reduzieren. Sie identifiziert und analysiert Berechtigungen in der gesamten Cloud-Infrastruktur, sowohl in Hybrid- als auch in Multi-Cloud-Umgebungen, und stellt sicher, dass nur die entsprechenden Entitäten Zugriff auf Ressourcen haben.

Gartner prägte den Begriff CIEM im Jahr 2020 in seinem Hype Cycle for Cloud Security Bericht. Der Bericht bietet tiefe Einblicke in die sich entwickelnde Cloud-Computing-Landschaft. Er beleuchtet außerdem neue Sicherheitsherausforderungen und gibt Unternehmen Ratschläge, wie sie ihre Abwehrmaßnahmen bei der Migration in die Cloud verstärken können.

Um CIEM besser zu verstehen, sollten wir uns zunächst mit dem Begriff "Berechtigungen" befassen.

Was sind Berechtigungen?

Eine Berechtigung legt fest, welche Aufgaben eine Cloud-Identität ausführen darf und auf welche Ressourcen sie innerhalb der Cloud-Infrastruktur eines Unternehmens zugreifen kann.

Diese Berechtigungen definieren die Zugriffsrechte einer Cloud-Identität, wie zum Beispiel:

- Ein menschlicher Benutzer, der mit bestimmten Cloud-Anwendungen oder Daten interagiert

- Ein verbundenes Gerät, wie IoT-Sensoren oder Server, mit eingeschränktem Zugriff zur Ausführung seiner Funktionen

- Ein KI-System, das im Auftrag eines Benutzers handelt, Aufgaben ausführt oder Daten innerhalb des Cloud-Netzwerks analysiert

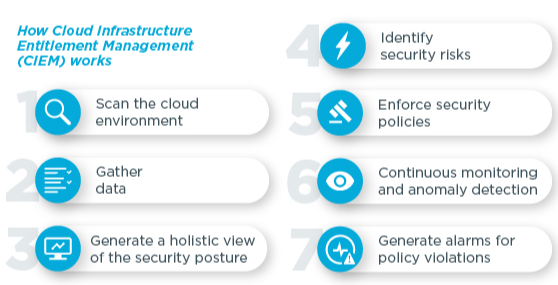

Was machen CIEMs eigentlich?

Vor der Einführung von CIEM-Lösungen hatten Unternehmen Schwierigkeiten mit der Transparenz und Kontrolle über Cloud-Identitäten und die damit verbundenen Berechtigungen. Mit der Ausweitung der Cloud-Umgebungen wurde die Verwaltung von Zugriffsrechten immer komplexer. Sicherheitsexperten sahen sich mit Problemen im Zusammenhang mit Identitäten mit zu weitreichenden Berechtigungen und Sicherheitsrisiken konfrontiert. Das Fehlen einer granularen Kontrolle zur Durchsetzung von Sicherheitsrichtlinien und zur Verhinderung unbefugter Zugriffe machte Cloud-Infrastrukturen anfällig.

CIEM verwaltet und schützt Zugriffsrechte und Berechtigungen effektiv, indem es das Prinzip der geringsten Privilegien (PoLP) für Cloud-Berechtigungen. CIEM stellt sicher, dass Identitäten – menschliche Benutzer, verbundene Geräte oder KI-Systeme – nur über die Zugriffsrechte verfügen, die zur Ausführung ihrer spezifischen Aufgaben erforderlich sind. Angesichts der Tatsache, dass bereits ein einziger böswilliger Akteur mit übermäßigen Kontoberechtigungen zu einer verheerenden Sicherheitsverletzung führen kann (wie im Fall dieses US-amerikanischen Gesundheitsdienstleisters), reduziert die Einführung von CIEM die Angriffsfläche erheblich und begrenzt den potenziellen Missbrauch von Berechtigungen.

Nachdem Berechtigungen die Zugriffsrechte einer Cloud-Identität definiert haben, stellt das System sicher, dass jede Identität – egal ob Benutzer oder KI – nur auf die spezifischen Ressourcen zugreifen kann, die für ihre Rolle erforderlich sind. Das bedeutet, dass die Cloud-Infrastruktur ständig überwacht, wer auf was zugreifen kann und was nicht.

Wenn ein Benutzer beispielsweise nur Zugriff auf eine bestimmte Cloud-Anwendung benötigt, erhält er keine Berechtigung für sensible Datenbanken oder Ressourcen, die er nicht benötigt. Dadurch wird das Risiko eines versehentlichen oder vorsätzlichen Missbrauchs des Zugriffs minimiert.

Aus Sicht der Benutzer verbessert diese Struktur die Sicherheit und vereinfacht die Interaktion der Benutzer mit dem System. Die Benutzer sehen und haben nur Zugriff auf die für ihre Arbeit erforderlichen Tools und Daten, was Verwirrung reduziert und Verstöße gegen Richtlinien verhindert.

Für das Unternehmenlt;/b> führt dies zu einer optimierten, sicheren Umgebung, in der Rollen und Zugriffsebenen klar definiert sind. Dies erleichtert die Verwaltung von Berechtigungen, wenn sich Rollen ändern oder Benutzer zum System hinzugefügt oder daraus entfernt werden.

CIEM bietet vier wesentliche Funktionen:

- Transparenz bei Berechtigungen

- Die richtige Dimensionierung von Cloud-Berechtigungen

- Erweiterte Analysen

- Automatisierung der Compliance

Als Teil einer umfassenden modernen Cloud-Sicherheitsstrategie arbeitet CIEM mit anderen spezialisierten Lösungen zusammen, wie Cloud Security Posture Management (CSPM) und Cloud Access Security Brokers (CASBs), um einen mehrschichtigen Schutz über Cloud-Umgebungen hinweg zu bieten.

Was sind die Hauptkomponenten von CIEM?

Die sechs Hauptkomponenten von CIEM umfassen:

1. Cloud Identity Governance (CIG)

CIEM basiert auf den Grundprinzipien des Identity and Access Management (IAM), erweitert jedoch das traditionelle IAM, indem es Zugriffsrechte für Benutzer und Anwendungen in Cloud-Umgebungen definiert. Es legt fest, auf welche Cloud-Ressourcen zugegriffen werden kann und welche Aktionen durchgeführt werden können, z. B. Lesen, Schreiben oder Löschen von Daten.

Beispielsweise kann einem cloudbasierten KI-System, das für die Datenanalyse verwendet wird, Lesezugriff auf bestimmte Datensätze gewährt werden, die für die Verarbeitung erforderlich sind, aber es kann die Daten nicht ändern oder löschen.

2. Sichtbarkeit von Berechtigungen

CIEM bietet eine zentralisierte Plattform, auf der alle Benutzerberechtigungen und -rechte in verschiedenen Cloud-Umgebungen angezeigt werden können. Diese Sichtbarkeit ist für Sicherheitsteams, IT-Administratoren und Compliance-Beauftragte von entscheidender Bedeutung.

- Sicherheitsteams nutzen sie, um potenzielle Risiken durch unbefugten Zugriff zu erkennen und zu beheben.

- IT-Administratoren nutzen sie, um Benutzerberechtigungen über mehrere Cloud-Umgebungen hinweg effizient zu verwalten und zu optimieren und so die Betriebskonsistenz sicherzustellen.&

- Compliance-Beauftragte profitieren von dieser Transparenz, indem sie sicherstellen, dass das Unternehmen die gesetzlichen Anforderungen einhält und die Zugriffskontrollen auf dem neuesten Stand hält.

Eine solche Transparenz ist unerlässlich, um nachzuverfolgen und zu verstehen, wer Zugriff auf was hat. Sie ermöglicht es Unternehmen, übermäßige oder veraltete Berechtigungen, die zu Sicherheitslücken führen könnten, schnell zu identifizieren und zu beheben.

Ein Beispiel: ein Unternehmen CIEM einsetzt, um Berechtigungen auf seinen Cloud-Plattformen wie AWS, Azure und Google Cloud zu überwachen. Über das zentralisierte Dashboard kann der IT-Administrator die aktiven Zugriffsberechtigungen für einen ehemaligen Mitarbeiter kontrollieren. Dank dieser Transparenz kann das Sicherheitsteam veraltete Berechtigungen sofort widerrufen und so potenziellen unbefugten Zugriff verhindern.

3. Durchsetzung des Prinzips der geringsten Privilegien

CIEM wendet das Prinzip der geringsten Privilegien rigoros an, indem es die Benutzerberechtigungen und Zugriffsrechte ständig überwacht und anpasst. Systeme und Anwendungen sind so konfiguriert, dass sie nur einen minimalen Erstzugriff gewähren, wobei zusätzliche Privilegien nur nach gründlicher Prüfung und Autorisierung gewährt werden.

In erster Linie sind IT-Administratoren und Cloud-Sicherheitsteams für die Konfiguration der Durchsetzung geringster Privilegien innerhalb von CIEM verantwortlich. Sie richten Systeme und Anwendungen so ein, dass sie Benutzern einen minimalen Erstzugriff gewähren und sicherstellen, dass nur die wesentlichen Berechtigungen erteilt werden. Dies geschieht durch die Definition spezifischer rollenbasierter Zugriffskontrollen (RBAC) oder richtlinienbasierte Zugriffsverwaltungsregeln für jeden Benutzer oder jede Systemeinheit definiert werden.

Sobald diese Konfigurationen eingerichtet sind, überwacht das CIEM-System kontinuierlich die Benutzeraktivitäten und Zugriffsanfragen. Wenn ein Benutzer zusätzliche Berechtigungen benötigt, wird die Anfrage vom Sicherheitsteam oder einem automatisierten Richtliniensystem gründlich geprüft, um sicherzustellen, dass der Zugriff notwendig ist, bevor er genehmigt wird.

Dieser fortlaufende Überwachungs- und Überprüfungsprozess trägt dazu bei, eine strenge Kontrolle über die Zugriffsrechte aufrechtzuerhalten und das Risiko einer Überberechtigungen zu verringern.

Zu den wichtigsten Mechanismen gehören:

- Rollenbasierte Zugriffszuweisung: CIEM erzwingt strenge rollenbasierte Zugriffskontrollen und weist Berechtigungen auf der Grundlage der Aufgaben eines Benutzers zu. Beispielsweise In einer medizinischen Einrichtung erhält eine Krankenschwester Zugriff auf Patientenakten, während ein Abrechnungsangestellter nur auf Finanzdaten zugreifen kann.

- Vorübergehende Erweiterung von Berechtigungen: Durch Just-In-Time-Kontrollen (JIT) erweitert CIEM vorübergehend die Berechtigungen eines Benutzers für bestimmte Aufgaben und setzt sie nach Abschluss der Aufgabe wieder zurück. Beispielsweise kann ein Entwickler vorübergehend Zugriff auf die Produktionsumgebung erhalten, um ein Problem zu beheben. Nach Abschluss der Arbeiten setzen die JIT-Kontrollen von CIEM die Berechtigungen automatisch auf das Standardniveau zurück.

- Fein abgestimmte Zugriffskontrollen: CIEM unterteilt Cloud-Ressourcen in kleinere Segmente, wodurch präzise Berechtigungseinstellungen möglich sind. Beispielsweise segmentiert CIEM Ressourcen so, dass HR-Mitarbeiter nur auf HR-Daten zugreifen können, während die Finanzabteilung auf Finanzdaten beschränkt ist, wodurch nur die erforderlichen und präzisen Berechtigungen gewährt werden.

4. Erweiterte Analysen

CIEM-Lösungen statten Cybersicherheitsteams mit erweiterten Analysen aus, wie z. B. maschinellem Lernen und User Entity Behavior Analytics (UEBA), um Berechtigungen zu bewerten und ungewöhnliche oder verdächtige Zugriffsmuster zu erkennen. Beispielsweise verwendet CIEM maschinelles Lernen und UEBA, um ungewöhnliches Verhalten zu kennzeichnen, z. B. wenn ein Vertriebsmitarbeiter versucht, auf Finanzdaten zuzugreifen, und Sicherheits-Teams zu alarmieren, um potenzielle Bedrohungen zu untersuchen.

5. Implementierung von Zugriffsrichtlinien

In Verbindung mit Identity Governance and Administration (IGA)-Systemen ermöglicht CIEM die detaillierte Definition und Durchsetzung von Zugriffsrichtlinien, die auf die spezifischen Anforderungen eines Unternehmens zugeschnitten sind. So hat beispielsweise ein Auftragnehmer nur für einen begrenzten Zeitraum Zugriff auf projektspezifische Ressourcen. Nach Abschluss des Projekts widerruft das System den Zugriff automatisch auf der Grundlage vordefinierter Richtlinien.

Diese Richtlinien können auf der Grundlage verschiedener Kriterien gestaltet werden, wie zum Beispiel:

- Rollenspezifische Berechtigungen: Berechtigungen sind an bestimmte Aufgabenbereiche gebunden. Dadurch wird sichergestellt, dass Benutzer Zugriffsrechte erhalten, die ihren Verantwortlichkeiten entsprechen.

- Standortbasierte Zugriffskontrollen: CIEM kann den Zugriff basierend auf dem geografischen Standort des Benutzers einschränken und so die Einhaltung regionaler Datenschutzbestimmungen unterstützen.

- Zeitbasierte Zugriffskontrollen: Berechtigungen können außerhalb der Betriebszeiten oder in sensiblen Zeiträumen eingeschränkt werden.

- Gerätespezifischer Zugriff: Der Zugriff kann auf autorisierte Geräte beschränkt werden, wodurch die Risiken im Zusammenhang mit potenziell kompromittierter Hardware verringert werden.

6. Überwachung und Kontrolle privilegierter Konten

CIEM arbeitet mit Privileged Access Management (PAM) und Just-In-Time-Systemen (JIT) zusammen, um Konten mit erhöhten Zugriffsrechten zu sichern. Durch die Bereitstellung von Einblicken in Cloud-Berechtigungen hilft CIEM diesen Systemen, anomales Verhalten zu erkennen und potenzielle Sicherheitsverletzungen zu mindern.

Was ist SIEM?

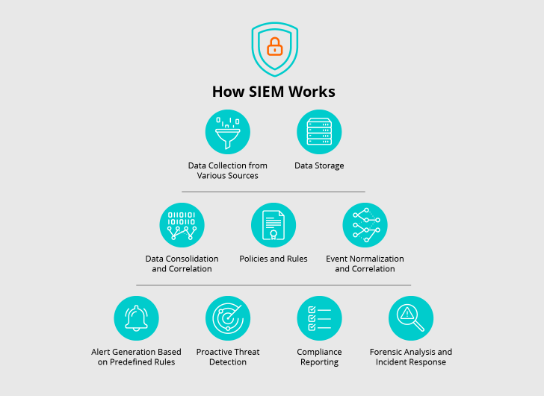

Security Information and Event Management (SIEM) (ausgesprochen "Sim’) ist eine Technologie, die Security Information Management (SIM) und Security Event Management (SEM) kombiniert, um Sicherheitsbedrohungen in Echtzeit zu überwachen und Daten über Netzwerke, Server und Anwendungen hinweg zu analysieren.

Es hilft dabei, ungewöhnliche Aktivitäten wie unbefugte Zugriffsversuche oder ungewöhnlichen Netzwerkverkehr zu identifizieren. Darüber hinaus bietet SIEM Tools für das Management von Vorfällen und die Durchführung von, wodurch Unternehmen dabei unterstützt werden, ihre allgemeine Sicherheitslage aufrechtzuerhalten.

Der Begriff SIEM wurde 2005 von Gartner eingeführt und steht für die formelle Anerkennung einer Technologie, die Security Information Management (SIM) und Security Event Management (SEM) zu einer einheitlichen Lösung für umfassendes Sicherheitsmanagement zusammenführt.

SIEM überwacht und analysiert Sicherheitsereignisse in der gesamten IT-Infrastruktur eines Unternehmens effektiv, indem es Protokolldaten aus verschiedenen Quellen aggregiert und korreliert. Zu diesen Quellen können gehören:

- Benutzeraktivitätsprotokolle

- Netzwerkgeräte

- Anwendungen

- Sicherheitshardware

SIEM-Systeme sammeln und analysieren Protokolle aus einer Vielzahl von Quellen, darunter:

- Endpoint-Sicherheitstools

- Systeme zur Erkennung (IDS) und Verhinderung (IPS) von Eindringlingen

- Firewalls und Unified Threat Management (UTM)-Systeme

- Webfilterlösungen

- Anwendungsserver

- Wireless Access Points

- Router

- Datenbanken

- Switches

- Cloud-Dienstanbieter

- Honeypots

- Identitäts- und Zugriffsmanagement (IAM)-Systeme

Was sind die Hauptkomponenten von SIEM?

Da SIEM-Lösungen aus der Verschmelzung von SIM- und SEM-Technologien hervorgegangen sind, umfassen sie Funktionen wie:

- Datenaggregation und -normalisierung

- Ereigniskorrelation

- Echtzeitüberwachung und -alarmierung

- Reaktion auf Vorfälle und Management

Lassen Sie uns dies im Detail besprechen.

1. Protokollverwaltung

Protokollverwaltung ist ein Eckpfeiler von SIEM. Sie umfasst das Sammeln, Speichern und Analysieren von Protokolldaten aus verschiedenen Quellen innerhalb des Netzwerks eines Unternehmens.

Zu diesen Daten gehören:

- Benutzeraktivitäten

- Systemvorgänge

- Fehlermeldungen, Erstellung einer detaillierten Zeitleiste der Ereignisse

Eine effektive Protokollverwaltung standardisiert und organisiert verschiedene Protokolldaten in einem einheitlichen Format und erleichtert so eine präzise Analyse und Erkennung von Bedrohungen.

Beispielsweise kann ein Netzwerkadministrator mithilfe der Protokollverwaltungsfunktionen von SIEM die Anmeldeprotokolle der Benutzer überwachen, um ungewöhnliche Aktivitäten zu erkennen, wie z. B. mehrere fehlgeschlagene Anmeldeversuche von einer einzigen IP-Adresse.

2. Echtzeit-Überwachung von Sicherheitsereignissen (SEM)

SEM konsolidiert und korreliert Protokolldaten, um verdächtige Verkehrsmuster und Anomalien in Echtzeit zu erkennen. Beispielsweise erkennt SEM einen Anstieg des ausgehenden Datenverkehrs von einem Server und löst einen Alarm aus, der das Sicherheitsteam dazu veranlasst, einen möglichen Versuch der Datenexfiltration zu untersuchen und zu stoppen.

SEM-Tools generieren Alarme auf der Grundlage vordefinierter Kriterien wie– fehlgeschlagene Anmeldeversuche, ungewöhnliche Spitzen im Netzwerkverkehr, unbefugter Zugriff auf sensible Dateien oder Port-Scanning-Aktivitäten. Dies ermöglicht es Sicherheitsteams, schnell auf solche Bedrohungen zu reagieren.

3. Security Information Management (SIM)

SIM konzentriert sich auf die langfristige Speicherung, Analyse und Berichterstattung von sicherheitsrelevanten Daten. Es liefert den historischen Kontext für Sicherheitsereignisse und ermöglicht es Unternehmen, forensische Untersuchungen durchzuführen und Compliance-Anforderungen zu erfüllen.

Für Benutzer liegt der Vorteil von SIM darin, dass ihre Daten sicher bleiben, da historische Analysen dabei helfen, langfristige Bedrohungen zu identifizieren und zu bekämpfen und gleichzeitig die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Für Sicherheitsteams und IT-Manager bietet SIM wertvolle Einblicke in vergangene Sicherheitsereignisse und ermöglicht forensische Untersuchungen, um Angriffsmuster aufzudecken.

Ein Beispiel für SIM als Lösung ist, wie ein Sicherheitsanalyst SIM nutzt, um Protokolle aus den letzten sechs Monaten zu überprüfen, um die Quelle einer Datenverletzung zu verfolgen und wichtige Informationen für die forensische Analyse zu liefern.

4. Ereigniskorrelation

Die Ereigniskorrelation verknüpft verwandte Protokolleinträge, um Muster zu identifizieren, die auf Sicherheitsvorfälle hinweisen.

Beispielsweise korreliert SIEM verwandte Protokolleinträge wie mehrere fehlgeschlagene Anmeldeversuche von verschiedenen IP-Adressen und einen unerwarteten Dateidownload aus einer sensiblen Datenbank und deckt so einen koordinierten Angriff auf, der auf eine Verletzung des Systems abzielt. Sicherheitsteams verknüpfen diese Ereignisse mithilfe von SIEM und erkennen und reagieren frühzeitig auf Bedrohungen.

Durch die Analyse von Daten aus mehreren Quellen können SIEM-Systeme Ereignisse korrelieren, um komplexe Angriffsvektoren aufzudecken und umsetzbare Erkenntnisse für die Reaktion auf Vorfälle zu liefern. Diese Fähigkeit hilft Sicherheitsmanagern bei der Erkennung von Bedrohungen, indem sie Verbindungen zwischen scheinbar unabhängigen Ereignissen aufdeckt.

5. Warnungen und Benachrichtigungen

SIEM-Systeme verfügen über Warnmechanismen, die Sicherheitsteams über erkannte Vorfälle auf der Grundlage korrelierter Ereignisse informieren. Beispielsweise generiert SIEM eine Warnmeldung mit hoher Priorität für das Sicherheitsteam, wenn es verdächtige Aktivitäten erkennt, z. B. den Zugriff eines nicht autorisierten Benutzers auf sensible Daten. Diese Warnmeldungen werden nach Schweregrad priorisiert, sodass sich die Teams auf die kritischsten Bedrohungen konzentrieren können. Automatisierte Benachrichtigungen gewährleisten eine schnelle Reaktion und minimieren so das Zeitfenster für Angreifer.

6. Reaktion auf Vorfälle und Management

Diese Komponente umfasst die Prozesse und Arbeitsabläufe für den Umgang mit Sicherheitsvorfällen. Beispielsweise öffnet das SIEM-System nach Erhalt einer Warnmeldung ein Vorfallsticket und weist es dem Sicherheitsteam zu, wobei es automatisch die Untersuchung verfolgt und sicherstellt, dass alle Reaktionsschritte dokumentiert werden.

SIEM-Systeme optimieren:

- Vorfallverfolgung

- Ticketing

- Koordination zwischen Sicherheitsteams

Die Automatisierung von Routineaufgaben und die Dokumentation von Reaktionen verbessern die Effizienz des Vorfallmanagements, fördern die Zusammenarbeit und gewährleisten einen einheitlichen Ansatz zur Bekämpfung von Bedrohungen.

7. Integration von Bedrohungsinformationen

SIEM-Lösungen können Bedrohungsinformations-Feeds integrieren, um die Erkennungsfähigkeiten zu verbessern. Beispielsweise integriert es einen Feed, der über eine neue Phishing-Kampagne berichtet, sodass das System ähnliche Angriffe auf die E-Mail-Server des Unternehmens erkennen und blockieren kann.

Durch die Integration externer Daten zu bekannten Bedrohungen, Schwachstellen und Angriffsmustern verbessern SIEM-Systeme ihre Fähigkeit, neue Risiken zu erkennen und darauf zu reagieren. Diese Integration liefert einen reichhaltigeren Kontext für Sicherheitsereignisse, was zu fundierteren Analysen und Entscheidungen führt.

Das branchenführende AI SIEM

Mit dem weltweit fortschrittlichsten KI-SIEM von SentinelOne können Sie Bedrohungen in Echtzeit erkennen und die täglichen Abläufe optimieren.

Demo anfordernCIEM vs. SIEM: Was ist der Unterschied?

Hier finden Sie eine Vergleichstabelle, in der die Unterschiede zwischen SIEM und CIEM hervorgehoben sind.

| Funktionen | CIEM | SIEM |

|---|---|---|

| Primärer Schwerpunkt | Verwaltung und Sicherung von Cloud-Berechtigungen und -Rechten | Überwachung, Analyse und Reaktion auf Sicherheitsereignisse und -vorfälle in IT-Umgebungen |

| Umfang | Der Schwerpunkt liegt auf Cloud-Umgebungen, insbesondere Multi-Cloud- und Hybrid-Setups. | Breiter Anwendungsbereich, der lokale, Cloud- und hybride IT-Infrastrukturen abdeckt. |

| Kernfunktionalität | Gewährleistung des Prinzips der geringsten Privilegien durch Verwaltung der Zugriffsrechte von Benutzern und Anwendungen. | Korrelation und Analyse von Sicherheitsereignissen aus verschiedenen Quellen zur Erkennung potenzieller Bedrohungen. |

| Datenmanagement | Verwaltet Zugriffskontrollen, Benutzerrechte und Berechtigungen für Cloud-Dienste. | Aggregiert, normalisiert und analysiert Protokolldaten aus Anwendungen, Netzwerken, Servern usw. |

| Bedrohungserkennung | Konzentriert sich auf die Identifizierung von Fehlkonfigurationen, übermäßigen Berechtigungen und unbefugten Zugriffen in der Cloud. | Erkennt und warnt vor einer Vielzahl von Sicherheitsbedrohungen, darunter Netzwerkangriffe, Malware und Insider-Bedrohungen. |

| Reaktion auf Vorfälle | Passt Berechtigungen und Zugriffsrechte an, um potenzielle Sicherheitsrisiken in Cloud-Umgebungen zu minimieren. | Generiert Warnmeldungen und unterstützt Workflows zur Reaktion auf Vorfälle, einschließlich automatisierter Reaktionen. |

| Integration | Integriert sich in Identitätsmanagement, PAM und Cloud-Sicherheitstools. | Integriert sich in Threat Intelligence-Feeds, KI und verschiedene Sicherheitskontrollen für eine verbesserte Erkennung von Bedrohungen. |

| Compliance und Berichterstattung | Unterstützt die Compliance durch Gewährleistung angemessener Zugriffskontrollen und Erstellung von Berichten zu Cloud-Berechtigungen. | Bietet umfangreiche Funktionen für die Compliance-Berichterstattung in Übereinstimmung mit gesetzlichen Anforderungen wie DSGVO, HIPAA usw. |

| Zielgruppe | Cloud-Sicherheitsteams, Spezialisten für Identitäts- und Zugriffsmanagement. | Sicherheitsoperationszentren (SOCs), Cybersicherheitsanalysten und IT-Sicherheitsteams. |

Einfach ausgedrückt CIEM ist wie ein Verwaltungsmitarbeiter, der Ihre Aktivitäten unterstützt und Ihnen die Schlüssel zu den Räumen gibt, die Sie betreten dürfen. Sie haben keinen Zugang zu den Bereichen, die Ihnen nicht zugestanden sind.

Auf der anderen Seite SIEM wie ein Wachmann, der alle Büroräume über Überwachungskameras im Blick hat. Wenn er verdächtige Aktivitäten entdeckt, schlägt er Alarm und ergreift Maßnahmen.

Was sind die wichtigsten Vorteile von CIEM gegenüber SIEM?

Die wichtigsten Vorteile von SIEM gegenüber CIEM sind folgende.

Vorteile von CIEM

- Optimierte Cloud-Sicherheit: Sichert Cloud-Umgebungen durch die Verwaltung und Feinabstimmung von Zugriffsberechtigungen; bietet dem Benutzer den Vorteil einer sicheren Cloud-Umgebung, in der er nur Zugriff auf die Ressourcen hat, die er benötigt.

- Risikominderung: Reduziert das Risiko von unbefugten Zugriffen und Datenverletzungen, insbesondere in komplexen Multi-Cloud-Infrastrukturen.

- Unterstützung bei der Einhaltung von Vorschriften: Bietet eine detaillierte Übersicht über Cloud-Berechtigungen und Zugriffskontrollen und unterstützt so die Einhaltung cloudspezifischer Vorschriften wie DSGVO, HIPAA und CCPA.

- Betriebliche Effizienz: Die Automatisierung der Zugriffsrechteverwaltung steigert die Effizienz, indem sie den Verwaltungsaufwand für IT-Teams verringert und das Risiko menschlicher Fehler senkt. Befreit von Routineaufgaben können IT-Teams ihre Bemühungen auf die Verbesserung der Sicherheitsmaßnahmen und die Optimierung der Systemleistung konzentrieren.

Vorteile von SIEM

- Umfassendes Sicherheitsframework: Schützt Cloud-, On-Premise- und Hybridumgebungen durch Identifizierung und Verknüpfung von Sicherheitsvorfällen und gewährleistet so einen konsistenten Schutz auf allen Plattformen, auf denen Benutzerdaten gespeichert sind.

- Echtzeit-Erkennung von Bedrohungen: Erkennt und reagiert schnell auf Bedrohungen und reduziert durch schnellere Überwachung und Analyse das Risiko von Schäden durch Cyberangriffe.

- Compliance-Berichterstattung: Bietet Protokollierung und Audits zur Einhaltung von Vorschriften wie DSGVO, HIPAA und PCI DSS und gewährleistet so den Schutz von Benutzerdaten durch die Einhaltung wichtiger Gesetze.

- Zentralisierte Sicherheitsmaßnahmen: Optimiert das Sicherheitsmanagement durch die Vereinheitlichung der Überwachung und Reaktion auf Vorfälle, minimiert Ausfallzeiten und verbessert die Benutzererfahrung.

Was sind die Einschränkungen von SIEM im Vergleich zu CIEM?

Das Verständnis der Einschränkungen von SIEM im Vergleich zu CIEM ist für Unternehmen von entscheidender Bedeutung, um fundierte Entscheidungen über ihre Cloud-Sicherheitsstrategie zu treffen. Beide Tools bieten zwar wichtige Sicherheitsfunktionen, aber wenn Unternehmen wissen, wo die jeweiligen Schwächen liegen, können sie Lücken schließen und die richtigen Lösungen zum Schutz ihrer Daten auswählen.

Hier sind die Einschränkungen von SIEM im Vergleich zu CIEM:

Einschränkungen von SIEM

- Hohe Anzahl von Warnmeldungen: SIEM-Tools generieren oft viele Warnmeldungen, darunter auch Fehlalarme. Dies kann Sicherheitsteams überfordern und zu einer Warnmüdigkeit führen, wodurch echte Bedrohungen übersehen werden können.

- Begrenzte cloudspezifische Funktionen: SIEM bietet zwar einen umfassenden Sicherheitsschutz, jedoch möglicherweise nicht denselben Grad an Granularität bei der Verwaltung cloudspezifischer Berechtigungen und Zugriffskontrollen wie CIEM.

- Erkennung von Bedrohungen durch Protokolle: SIEM-Systeme haben manchmal Schwierigkeiten mit der Echtzeit-Erkennung von Bedrohungen, insbesondere wenn sie nicht richtig optimiert sind oder wenn das Netzwerk des Unternehmens ein hohes Datenvolumen generiert.

- Abhängigkeit von Korrelationsregeln: SIEM stützt sich stark auf vordefinierte Korrelationsregeln, die regelmäßig aktualisiert werden müssen, um mit den sich weiterentwickelnden Bedrohungen Schritt zu halten. Wenn diese Regeln veraltet oder falsch konfiguriert sind, kann das System neue oder raffinierte Angriffe übersehen.

Einschränkungen von CIEM

- Enger Fokus: CIEM wurde ausdrücklich für die Verwaltung von Zugriffsrechten und Berechtigungen in Cloud-Umgebungen entwickelt. Das bedeutet, dass es keinen umfassenden Sicherheitsschutz für lokale oder hybride IT-Infrastrukturen bietet.

- Begrenzte Erkennung von Bedrohungen: Im Gegensatz zu SIEM konzentriert sich CIEM nicht auf die Überwachung und Korrelation von Sicherheitsereignissen in der gesamten IT-Landschaft. Dadurch ist es weniger effektiv bei der Erkennung umfassenderer Sicherheitsbedrohungen oder -vorfälle.

- Abhängigkeit von Cloud-Umgebungen: CIEM ist stark von der Cloud-Infrastruktur abhängig, sodass seine Wirksamkeit in Umgebungen, in denen vor Ort installierte Systeme oder Hybridlösungen vorherrschen, abnimmt.

- Integrationsherausforderungen: CIEM kann bei der Zusammenarbeit mit anderen Sicherheitstools und -systemen vor Integrationsherausforderungen stehen, insbesondere in heterogenen IT-Umgebungen mit mehreren Cloud-Dienstanbietern.

- Weniger umfassende Berichterstellung: CIEM bietet zwar eine starke Compliance-Unterstützung in Cloud-Umgebungen, verfügt jedoch möglicherweise nicht über denselben Grad an detaillierten, umgebungsübergreifenden Berichterstellungs- und Forensikfunktionen wie SIEM-Systeme.

Wann sollte man sich für CIEM oder SIEM entscheiden?

Hier ist die Entscheidung: Entscheiden Sie sich für CIEM, wenn Sie eine Cloud-First-Strategie verfolgen und nach spezialisierten Lösungen für die Verwaltung von Cloud-Identitäten und -Berechtigungen suchen. Entscheiden Sie sich für SIEM, wenn Sie in einer hybriden Umgebung arbeiten, da SIEM eine umfassende Lösung für die Aggregation und Analyse von Sicherheitsdaten über lokale und Cloud-Ressourcen hinweg bietet.

Aber das ist noch nicht alles.

Hier finden Sie eine detaillierte Analyse einiger Anwendungsfälle:

- Cloud-zentrierte Anforderungen: CIEM wurde speziell für die Besonderheiten von Cloud-Umgebungen entwickelt. Es bewältigt Herausforderungen wie dynamisches Berechtigungsmanagement, verteilte Workloads und Multi-Cloud-Compliance, indem es Tools zur Kontrolle von Cloud-Identitäten und -Berechtigungen bietet.

SIEM ist zwar umfassend, verfügt jedoch nicht über die erforderliche Spezialisierung, um cloudspezifische Berechtigungen und Zugriffskonfigurationen effizient zu verwalten.

Welche Lösung soll man wählen?

Wenn Ihre Infrastruktur cloudorientiert ist, bietet CIEM die erforderliche Granularität für die Verwaltung von Cloud-Identitäten und -Sicherheit und passt sich damit der Dynamik cloudnativer Architekturen an.

- Hybride Infrastruktur: SIEM eignet sich besonders für hybride Umgebungen, da es Daten aus lokalen und Cloud-Ressourcen in einer einzigen Ansicht zusammenfasst. Damit können Sie Sicherheitsereignisse in Ihrer gesamten Infrastruktur überwachen und erhalten Einblicke, die sowohl traditionelle als auch Cloud-Systeme abdecken.

CIEM konzentriert sich ausschließlich auf Cloud-Ressourcen, wodurch seine Nützlichkeit in Umgebungen mit einer umfangreichen lokalen Infrastruktur eingeschränkt ist.

Welche Lösung soll man wählen?

In einer hybriden Umgebung ist SIEM die effektivere Lösung, da es die Sicherheitsüberwachung über alle Umgebungen hinweg vereinheitlicht und so lückenlose Transparenz gewährleistet.

- Kompetenz bei der Erkennung von Bedrohungen: SIEM nutzt fortschrittliche Analysen, Verhaltensanalysen und maschinelles Lernen, um potenzielle Bedrohungen, einschließlich Anomalien und verdächtiger Aktivitäten, in einer Vielzahl von Umgebungen zu erkennen. Seine Erkennungsfunktionen erstrecken sich über Cloud-Ressourcen.

CIEM hingegen wurde entwickelt, um Fehlkonfigurationen und übermäßig zugewiesene Berechtigungen zu identifizieren, insbesondere in Cloud-Umgebungen, verfügt jedoch nicht über einen so umfassenden Umfang zur Erkennung von Bedrohungen.

Welche Lösung sollte man wählen?

Für eine umfassende Bedrohungserkennung, die auch die Erkennung von Anomalien in mehreren Umgebungen umfasst, sind die Funktionen von SIEM besser auf die Anforderungen eines gründlichen Sicherheitsbetriebs abgestimmt.

- Funktionen zur Reaktion auf Vorfälle: SIEM bietet umfangreiche Funktionen zur Reaktion auf Vorfälle, einschließlich der Integration mit Sicherheitstools, automatisierten Workflows und Fallmanagementsystemen. Diese Funktionen sind für die schnelle Identifizierung und Behebung von Sicherheitsvorfällen von entscheidender Bedeutung.

CIEM hilft bei der Optimierung des cloudspezifischen Vorfallmanagements, insbesondere im Zusammenhang mit Cloud-Berechtigungen, bietet jedoch nichtbietet nicht das umfassendere Incident-Response-Framework, das SIEM bietet.

Welche Lösung soll man wählen?

SIEM ist die bessere Wahl, wenn die Geschwindigkeit und Effizienz der Incident Response entscheidend sind, insbesondere in Umgebungen, die Cloud- und lokale Ressourcen umfassen.

- Reifegrad des Cloud-Sicherheitsprogramms: SIEM dient als grundlegende Sicherheitsebene für Unternehmen, die gerade erst mit der Cloud beginnen, und bietet umfassende Transparenz sowohl in Cloud- als auch in traditionellen Umgebungen. Mit fortschreitender Cloud-Einführung verbessert die Integration von CIEM Ihre Cloud-Sicherheit, indem es cloudspezifische Identitäts- und Berechtigungsrisiken adressiert.

CIEM ist zwar spezialisiert, könnte jedoch in der Anfangsphase der Cloud-Einführung, in der noch eine breitere Transparenz erforderlich ist, überdimensioniert sein.

Was soll man wählen?

SIEM ist aufgrund seiner umfassenden Überwachung ideal für Cloud-Umgebungen in der Anfangsphase, während CIEM mit zunehmender Reife Ihrer Cloud-Infrastruktur und dem Bedarf an einem gezielteren Cloud-Sicherheitsmanagement immer wertvoller wird.

Fazit: Integration von CIEM und SIEM für robuste Sicherheit

Sowohl CIEM als auch SIEM sind für die Sicherung verschiedener Aspekte der Infrastruktur eines Unternehmens unerlässlich. Während CIEM sich auf die Verwaltung von Cloud-Identitäten und -Berechtigungen konzentriert, befasst sich SIEM mit der Echtzeit-Erkennung von Bedrohungen über alle Systeme hinweg. In Cloud-basierten Umgebungen, in denen Identitäten, Berechtigungen und Sicherheitsereignisse fließender und verteilt sind, bietet die Integration dieser Tools einen umfassenden Ansatz.

Zusammen kontrolliert CIEM cloudspezifische Zugriffsrisiken, während SIEM kontinuierlich das gesamte Netzwerk auf Sicherheitsbedrohungen überwacht und so einen stärkeren Schutz vor modernen Bedrohungen für Cloud- und Hybrid-Infrastrukturen bietet.

Durch die Kombination dieser Tools mit SentinelOne können Unternehmen ihre Sicherheitslage proaktiv verwalten und so sicherstellen, dass sowohl cloudspezifische Herausforderungen als auch umfassendere IT-Sicherheitsanforderungen effektiv angegangen werden.

Mit SentinelOne können Unternehmen:

- SentinelOne Singularity AI SIEM und Singularity Cloud Native Security mit CIEM-Funktionen, um eine einheitliche Sicherheitsstrategie zu erreichen, die fortschrittliche Bedrohungserkennung mit umfassendem Zugriffsmanagement kombiniert

- Erleben Sie beispiellose Transparenz und Kontrolle über Ihre Server, Netzwerke und Cloud-Umgebung

- Ermöglichen Sie die Erkennung von Bedrohungen in Echtzeit und proaktive Reaktionen auf Vorfälle, damit Ihr Unternehmen neuen Bedrohungen immer einen Schritt voraus ist.

Testen Sie noch heute eine Demo von SentinelOne und erleben Sie die nahtlose Integration von CIEM und SIEM bei der Sicherung der digitalen Umgebung Ihres Unternehmens.

Fazit

​CIEM und SIEM sind beide unerlässlich für eine ganzheitliche Cloud-Sicherheit. Das eine verwaltet Berechtigungen, während das andere Protokolle für die Analyse verarbeitet. CIEM kontrolliert cloudspezifische Risiken und kann die Cloud-Sicherheit proaktiv verwalten. Während CIEM sich hervorragend für die frühen Phasen der Cloud-Einführung eignet, ist SIEM ideal, um die Transparenz zu erhöhen. Wir empfehlen, beide zu verwenden, um optimale Ergebnisse zu erzielen.

"FAQs

Ein CIEM-Tool verwaltet und optimiert cloudspezifische Berechtigungen und Zugriffsrechte. Dadurch wird sichergestellt, dass Benutzer und Anwendungen nur über die Zugriffsrechte verfügen, die sie in Cloud-Umgebungen benötigen.

IAM verwaltet Identitäten und Zugriffsrechte in allen Umgebungen, während CIEM Berechtigungen innerhalb von Cloud-Umgebungen kontrolliert und optimiert.

CIEM ist eine Sicherheitsmaßnahme, die Cloud-Berechtigungen und -Zugriffsrechte verwaltet und schützt. Sie trägt dazu bei, das Risiko unbefugter Zugriffe in Cloud-Umgebungen zu verringern.

IAM kontrolliert den Benutzerzugriff und die Identitäten. SIEM hingegen überwacht, analysiert und reagiert auf Sicherheitsereignisse in der gesamten IT-Infrastruktur eines Unternehmens.