Amazon S3 Buckets werden verwendet, um beliebige Datentypen für cloudbasierte Anwendungen in IT-Ökosystemen zu speichern. Amazon S3 ist eine beliebte Wahl in der AWS-Cloud, wenn es um Datenspeicherung geht. Allerdings gibt es viele Sicherheitsrisiken im Zusammenhang mit der Sichtbarkeit und Sicherheit von Daten. Trotz der zusätzlichen Flexibilität, die damit verbunden ist, ist ein Unternehmen für die Daten verantwortlich, die es in diesen Buckets speichert.

Es ist wichtig zu lernen, wie man S3-Buckets sichert und die Offenlegung sensibler Daten vermeidet. Es gibt verschiedene Sicherheitsebenen und -praktiken, mit denen Sie Ihre Cloud-Sicherheit verbessern können. Der Amazon S3-Bucket-Connector teilt XDR-Daten mit Ihrer AWS-Umgebung und erfordert die Einrichtung benutzerdefinierter AWS IAM-Rollen. Die Bedrohungserkennung für Amazon S3 bietet Schutz in Echtzeit, um Ransomware und Malware in Ihren S3-Buckets zu erkennen und zu beseitigen. Der Schutz des NetApp-Speichers ist für die Gewährleistung der Stabilität und Integrität des Geschäftsbetriebs von entscheidender Bedeutung.

Um Unternehmen dabei zu helfen, kontinuierliche Transparenz und eine verbesserte Sicherheitslage zu erreichen, ist es entscheidend, Managed-XDR-Lösungen zu nutzen, um S3-Datenprotokolle zu erfassen und die Verwaltung von S3-Bucket-Daten zu automatisieren. Sie können vordefinierte Regeln festlegen, Speicherkosten reduzieren und die Compliance verbessern. Dieser Leitfaden behandelt alles, was Sie über die Sicherheit von Amazon S3-Buckets wissen müssen, einschließlich der Best Practices für die Sicherung von S3-Buckets. Lesen Sie weiter, um mehr zu erfahren.

Was ist die Sicherheit von Amazon S3-Buckets?

Amazon S3-Bucket-Sicherheit ist eine gemeinsame Verantwortung des Verbrauchers und des AWS-Anbieters. Die S3-Bucket-Sicherheit definiert, wie Benutzer Zugriff auf die von ihnen erstellten S3-Ressourcen erhalten können. Die Amazon S3-Bucket-Sicherheit umfasst die Konfiguration von Berechtigungen für alle Objekte, die Gewährung zeitlich begrenzter Zugriffsrechte und die Unterstützung von Audit-Protokollen für Anfragen an S3-Ressourcen, um vollständige Transparenz zu gewährleisten.

Benutzer können auf AWS-Leitfäden zugreifen und die AWS-Überwachungsdienste nutzen, um bestehende Konfigurationen und die Ressourcennutzung von AWS-Diensten zu überprüfen. Weitere Aspekte, die von der Amazon S3-Bucket-Sicherheit abgedeckt werden, sind:

- Versionierung – Mit S3 können Benutzer mehrere Versionen verschiedener Objekte erstellen und diese in S3-Buckets speichern. Dies kann insbesondere bei Disaster-Recovery-Prozessen und Backups hilfreich sein, wenn ein Sicherheitsvorfall auftritt.

- Auditing – Es ist wichtig, regelmäßige Audits Ihrer S3-Bucket-Konfigurationen, Zugriffsprotokolle und Berechtigungen durchzuführen, um potenzielle Sicherheitsprobleme und Schwachstellen zu identifizieren.

- Protokollierung – Amazon S3 bietet hervorragende Protokollierungs- und Nachverfolgungsfunktionen zur Überwachung der Bucket-Aktivitäten. Dazu gehören die Verwaltung von Anfragen, die Fehlerbehandlung und die Überprüfung von Zugriffsmustern.

Warum ist die Sicherheit von S3-Buckets wichtig?

Eine unzureichende Sicherheit von Amazon S3-Buckets kann zu Betriebsausfällen und einem Verlust des Kundenvertrauens führen. S3-Buckets werden zur Speicherung von personenbezogenen Daten (PII), Kreditkartendaten, Finanzdaten, Rechten an geistigem Eigentum und anderen Arten vertraulicher Informationen verwendet. Ein mangelnder Schutz von S3-Buckets kann zu Rechtsstreitigkeiten, Identitätsdiebstahl und enormen Umsatzverlusten aufgrund von Datenverstößen.

Viele Branchen wie das Gesundheitswesen, der E-Commerce, der Finanzsektor und Behörden unterliegen strengen Vorschriften und Compliance-Anforderungen hinsichtlich der Datenspeicherung und -sicherheit. Die Sicherheit von Amazon S3-Buckets gewährleistet die Einhaltung dieser Vorschriften. Sie trägt außerdem dazu bei, die Geschäftskontinuität sicherzustellen, Ausfallzeiten zu minimieren und vor unbefugten Datenänderungen zu schützen. Eine gute S3-Bucket-Sicherheit kann dazu beitragen, die Gesamtbetriebskosten zu senken, unnötige Kosten für Datenspeicherung und -übertragung zu vermeiden und den Bedarf an manueller Datenwiederherstellung zu reduzieren. Sie ist Teil eines ganzheitlichen Cybersicherheitsprogramms, und S3-Buckets müssen vor externen Bedrohungen geschützt werden.

Kunden erwarten heutzutage, dass die besten S3-Bucket-Sicherheitspraktiken integriert sind, bevor sie Dienste in Anspruch nehmen. Dies ist für die Verbesserung des Rufs der Marke und den Schutz der Datenintegrität von entscheidender Bedeutung.

Bewährte Verfahren für die Sicherung von S3-Buckets

1. Implementieren Sie den geringstmöglichen Zugriff auf die Bucket-Richtlinie

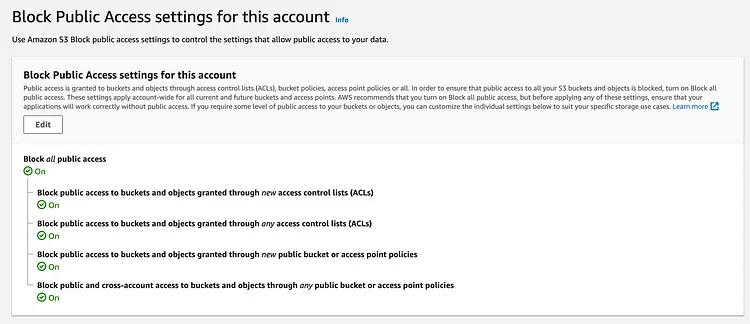

Setzen Sie IP-Adressen und ARN für Konten, die Zugriff auf S3-Buckets benötigen, auf die Whitelist. Aktivieren Sie die Einstellungen zum Blockieren des öffentlichen Zugriffs und entfernen Sie den anonymen Zugriff auf S3-Buckets. Sie können benutzerdefinierte IAM-Richtlinien für Benutzer erstellen, die Zugriff auf bestimmte Buckets benötigen. Diese Richtlinien können so konfiguriert werden, dass sie die Amazon S3-Berechtigungen für mehrere Benutzer verwalten. Sie können IAM-Rollen überall verwenden oder sie stattdessen als temporäre Anmeldeinformationen und Sitzungstoken verwenden.

Stellen Sie sicher, dass Ihre identitätsbasierten Richtlinien keine Platzhalteraktionen verwenden. Um manuelle Eingriffe zu vermeiden, definieren Sie S3-Lebenszyklusrichtlinien, um Objekte bei Bedarf automatisch nach einem Zeitplan zu entfernen. In GuardDuty können Sie den S3-Schutz aktivieren, um böswillige Aktivitäten zu erkennen und Anomalieerkennung sowie Bedrohungsinformationen zu nutzen. AWS hat kürzlich Macie eingeführt, ein weiteres großartiges Tool zum Scannen sensibler Daten außerhalb bestimmter Bereiche.

Um den Zugriff mit geringsten Rechten zu implementieren, bietet AWS verschiedene Tools wie Berechtigungsgrenzen, Bucket-ACLs (Access Control Lists), Servicekontrollrichtlinien und mehr. Führen Sie eine lückenlose Aufzeichnung aller Ihrer Identitäten über S3-Ressourcen, die über autorisierten Zugriff verfügen.

2. Verschlüsseln Sie Daten im Ruhezustand und während der Übertragung

Überwachen Sie Ihr AWS-Ökosystem und finden Sie heraus, bei welchen Buckets die Verschlüsselung deaktiviert ist. Es ist wichtig, auf Bucket-Ebene und nicht auf Objektebene zu verschlüsseln, um S3-Bucket-Daten vor unbefugtem Zugriff und Datenverletzungen zu schützen.

Sie können mit Amazon S3 eine serverseitige Verschlüsselung anwenden und Daten mit S3-Versionierung und S3-Objektsperre vor versehentlichem Löschen schützen. Wenn Sie eine zusätzliche Sicherheitsebene wünschen, können Sie eine Multi-Faktor-Authentifizierung (MFA) hinzufügen. Amazon S3 verfügt über CloudTrial- und S3-Serverzugriffsprotokollierungsfunktionen. Mit CloudWatch-Protokollen erhalten Sie einen umfassenden Überblick über Ihren Sicherheitsstatus. Vergleichen Sie die Verschlüsselungsstandards Ihrer Umgebung unbedingt mit den Branchenbenchmarks.

Sie können auch die AES-256-Bit-Verschlüsselung verwenden, um Kundendaten zu verschlüsseln und Schlüssel nach Abschluss des Verschlüsselungsprozesses aus dem Speicher zu entfernen. Vom Kunden bereitgestellte Verschlüsselungsschlüssel funktionieren hervorragend und werden vom Benutzer bereitgestellt. Bei vom Kunden verwalteten Schlüsseln können Sie Verschlüsselungskontrollen erstellen, rotieren, deaktivieren, prüfen und vollständigen Zugriff darauf erhalten. Sie können kundenverwaltete Schlüssel (CMKs) mit der AWS KMS-Konsole erstellen, bevor Sie sie auf S3-Ebene verwenden. Standardmäßig erstellt Amazon S3 bereits beim ersten Mal einen von AWS verwalteten CMK im AWS-Konto. Dieser CMK wird für SSE-KMS verwendet, und Amazon Sigv4 ist ein von Amazon S3 bereitgestellter Authentifizierungsmechanismus zum Signieren von API-Anfragen. Um den Verschlüsselungsstatus Ihrer Objekte zu überprüfen, können Sie das S3-Inventar für weitere Informationen verwenden. Die vier wichtigsten Verschlüsselungsoptionen für Ihre S3-Buckets sind SSE-KMS, DSSE-KMS, clientseitige Verschlüsselung und SSE-C.

3. Befolgen Sie Sicherheitsstandards, die den Best Practices entsprechen

Unternehmen weltweit befolgen mehrere Sicherheitsstandards, die S3-Buckets schützen. Durch die Einhaltung einiger dieser Standards können Sie die Daten in Ihren S3-Buckets schützen und Ihre Systeme sichern. Sie können Karteninhaberdaten schützen, Firewalls nutzen und Passworteinstellungen konfigurieren. Stellen Sie sicher, dass Sie diese Standards auf alle AWS-Public-Cloud-Instanzen anwenden.

Die beliebtesten Standards, die von globalen Organisationen zur Gewährleistung der Sicherheit von Amazon S3-Buckets befolgt werden, sind:

- National Institute of Standards and Technology (NIST)

- Monetary Authority of Singapore (MAS)

- Datenschutz-Grundverordnung (DSGVO)

- Datensicherheitsstandard der Zahlungskartenindustrie (PCI DSS)

- Australische Aufsichtsbehörde (APRA)

4. Verwenden Sie multiregionale Anwendungen

Sie können DynamoDB-globale Tabellen für die asynchrone Datenreplikation zwischen primären und sekundären Regionen verwenden. Verwenden Sie die Multi-Region-Anwendungsarchitektur von AWS für die Verwaltung fehlertoleranter Anwendungen. Sie können die Disaster-Recovery-Funktionen Ihrer S3-Buckets verbessern, indem Sie die regionenübergreifende Replikationsfunktion von AWS S3 nutzen.

5. Probieren Sie vorab signierte S3-URLs aus

Amazon S3-Objekte sind standardmäßig privat. Nur die Objekteigentümer haben Zugriff darauf. Es kann jedoch vorkommen, dass ein Objekteigentümer Objekte für andere freigeben möchte. Mithilfe von vorab signierten URLs können sie ihre eigenen Sicherheitsberechtigungen festlegen und zeitlich begrenzten Zugriff zum Herunterladen von Objekten gewähren.

Mit vorab signierten URLs können Sie Objekte mit einer benutzerdefinierten Lebensdauer in einem S3-Bucket verknüpfen. Sie können beispielsweise eine vorab signierte URL für einen bestimmten Bucket generieren und sie mit dem folgenden Befehl für eine Woche gültig machen:

aws s3 pre sign s3://DOC-EXAMPLE-BUCKET/test2.txt

--expires-in 604800

6. Verwenden Sie S3-Bucket-Sicherheitsüberwachungstools und führen Sie regelmäßige Audits durch

Sie können S3-Ressourcen für die Durchführung von Sicherheitsaudits mit dem Amazon Tag Editor kennzeichnen. Sie können Ressourcengruppen für S3-Ressourcen erstellen, um diese effektiv zu verwalten und zu prüfen.

Mit AWS-Diensten wie CloudWatch können Sie wichtige Metriken wie 4xxErrors, DeleteRequests, GetRequests und PutRequests überwachen. Durch die regelmäßige Überwachung dieser Metriken können Sie die Sicherheit, Leistung und Verfügbarkeit Ihrer S3-Ressourcen gewährleisten.

Sie können auch KI-gestützte Tools wie SentinelOne verwenden, um die Sicherheitsüberwachung und -prüfung Ihrer S3-Buckets zu automatisieren und Berichte zu erstellen.

Wie kann SentinelOne helfen?

Das Speichern und Verwenden von nicht gescannten Dateien in S3-Buckets kann eine Vielzahl von Sicherheitsrisiken mit sich bringen, die Unternehmen um jeden Preis vermeiden möchten. Unternehmen nutzen S3-Buckets, da sie skalierbare und sichere Objektspeicherlösungen sind. Der Inhalt und die Sicherheit der in diese Buckets hochgeladenen Dateien können unbekannt sein, weshalb Kunden sie scannen und eventuell auftretende Anwendungsschwachstellen beheben müssen.

SentinelOne hilft Unternehmen dabei, Anforderungen an Datenhoheit und Compliance schnell zu erfüllen. Es erkennt Malware und Zero-Day-Angriffe innerhalb von Millisekunden und schützt Cloud-Umgebungen, indem es die Ausbreitung solcher Bedrohungen verhindert. Benutzer können die Analyse von Dateibedrohungen optimieren und automatisieren, sie einfach in bestehende Anwendungen und Workflows integrieren und flexible Abdeckungsrichtlinien nutzen.

Über die SentinelOne-Verwaltungskonsole können Benutzer Workloads, Endpunkte und S3-Ressourcen verwalten. Sie automatisiert die Erkennung von Buckets und verfügt über starke Schutzvorrichtungen, um versehentliche Fehlkonfigurationen zu verhindern.

So verbessert SentinelOne die Sicherheit von Amazon S3-Buckets für Unternehmen:

- Erweiterte Bedrohungserkennung für Amazon S3-Buckets – SentinelOne scannt jedes zum Bucket hinzugefügte Objekt auf Malware und kann vorhandene Dateien bei Bedarf problemlos scannen. Automatische Skalierung, Dateiquarantäne und benutzerdefinierte Korrekturmaßnahmen ermöglichen es Unternehmen, infizierte Dateien zu entfernen und die Verbreitung von Malware zu verhindern.

- Konfigurierbare Cloud-Richtlinien – Die Cloud-Richtlinien von SentinelOne sind konfigurierbar und können an Ihre Geschäftsanforderungen angepasst werden. Sie bieten dynamische Flexibilität für die Bereitstellung von Assets, und alle Scans werden innerhalb der Umgebung durchgeführt. Es verlassen keine sensiblen Daten die Cloud-Umgebung, und dieser Schutz lässt sich einfach bereitstellen und in bestehende Anwendungsarchitekturen und Workflows integrieren.

- Bestandsverwaltung – SentinelOne schützt Unternehmen mit leistungsstarken Funktionen zur Erkennung von Cloud-Bedrohungen. Es liefert Telemetriedaten für Workloads, wendet richtlinienbasierten Schutz an und optimiert die Verwaltung der Cloud-Bestandslagerung. Es wird von Gartner, MITRE Engenuity, Tevora und vielen anderen als vertrauenswürdig anerkannt. Singularity XDR-Plattform schützt und unterstützt weltweit führende Unternehmen mit Echtzeit-Transparenz über Angriffsflächen, plattformübergreifender Korrelation und KI-gestützten Reaktionsmaßnahmen.

KI-gestützte Cybersicherheit

Verbessern Sie Ihre Sicherheitslage mit Echtzeit-Erkennung, maschineller Reaktion und vollständiger Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

Die Sicherheitsfunktionen von Amazon S3 Bucket werden von Verbrauchern weltweit zum Schutz von Objekten verwendet, die in S3 Buckets gespeichert sind. Es gibt Überwachungs- und Auditverfahren sowie bewährte Verfahren zur präventiven Sicherheit, die wir beide in diesem Leitfaden behandelt haben. Die Identifizierung und Prüfung all Ihrer Assets ist ein entscheidender Schritt zum Schutz Ihrer S3-Buckets. Wenn Sie Zugriffskontrolllisten deaktivieren, hängt der Datenschutz von der Erstellung und Verwaltung Ihrer benutzerdefinierten Richtlinien ab. Sie können auch die Vorteile von Virtual Cloud Endpoint (VCE)-Richtlinien nutzen und die vollständige Kontrolle über Ihre Buckets übernehmen, indem Sie die ACL-Einstellungen der Buckets auf die Standardeinstellungen zurücksetzen.

Stellen Sie sicher, dass alle Ihre Buckets die richtigen Richtlinien verwenden und nicht für die Öffentlichkeit zugänglich sind. Erwägen Sie die Implementierung von kontinuierlichen Sicherheitsüberwachungs- und Audit-Diensten wie SentinelOne, um S3-Implementierungen zu überprüfen und AWS-Konfigurationsregeln zu verwalten. Die gute Nachricht ist, dass Plattformen wie SentinelOne einfach zu bedienen und einzurichten sind. Sie können eine kostenlose Live-Demo mit uns vereinbaren und unsere verschiedenen Funktionen testen. Wir können Ihnen helfen, in der heutigen Wettbewerbslandschaft geschützt zu bleiben.

"FAQs

Die Amazon S3-Sicherheit umfasst alle Sicherheitsmaßnahmen, die zum Schutz von Objekten vor unbefugtem Zugriff, Manipulation und Datenverletzungen ergriffen werden. Die AWS-Sicherheit verfügt über verschiedene integrierte Sicherheitsfunktionen, von denen Benutzer profitieren können. Die S3-Sicherheit umfasst das Erstellen benutzerdefinierter Sicherheitsrichtlinien, das Konfigurieren von Buckets und das Sicherstellen, dass die richtigen Überwachungs-, Verschlüsselungs- und Protokollierungsmechanismen vorhanden sind. Das Ziel der S3-Sicherheit ist es, sicherzustellen, dass die in Buckets gespeicherten Daten sicher und privat bleiben und nur autorisierten Benutzern zugänglich sind.

Sie können Ihre S3-Buckets auf verschiedene Weise sichern. Die erste Methode besteht darin, die AWS-Tools und -Ressourcen zu verwenden, die vom AWS-Ökosystem bereitgestellt werden. Sie können die Standardkonfigurationen ändern und die Bucket-Richtlinien anpassen, um sensible Daten zu schützen. Die zweite und beste Möglichkeit, S3-Buckets zu sichern, ist die Verwendung einer KI-gesteuerten Sicherheitsautomatisierungsplattform wie SentinelOne. SentinelOne bietet modernste Bedrohungsinformationen, Überwachung und Analysen sowie eine ganze Reihe hervorragender Cybersicherheitsfunktionen. Mit der 1-Klick-Korrektur können Sie kritische Schwachstellen in Ihrer gesamten Cloud-Umgebung beheben.